La herramienta más común para la monitorización y resolución de problemas de red hoy en día es el Analizador de Puertos de Conmutación (SPAN), también conocido como duplicación de puertos. Permite monitorizar el tráfico de red en modo de derivación fuera de banda sin interferir con los servicios de la red activa y envía una copia del tráfico monitorizado a dispositivos locales o remotos, como sniffers, IDS u otras herramientas de análisis de red.

Algunos usos típicos son:

• Solucionar problemas de red mediante el seguimiento de tramas de control/datos;

• Analizar la latencia y el jitter mediante el monitoreo de paquetes VoIP;

• Analizar la latencia mediante el monitoreo de las interacciones de la red;

• Detectar anomalías mediante la monitorización del tráfico de la red.

El tráfico SPAN se puede reflejar localmente en otros puertos del mismo dispositivo de origen o de forma remota en otros dispositivos de red adyacentes a la capa 2 del dispositivo de origen (RSPAN).

Hoy hablaremos sobre la tecnología de monitorización remota del tráfico de Internet, ERSPAN (Analizador de Puertos de Conmutación Remoto Encapsulado), que puede transmitirse a través de tres capas de IP. Es una extensión de SPAN a Encapsulated Remote.

Principios básicos de funcionamiento de ERSPAN

Primero, echemos un vistazo a las características de ERSPAN:

• Se envía una copia del paquete desde el puerto de origen al servidor de destino para su análisis mediante Encapsulación de Enrutamiento Genérico (GRE). La ubicación física del servidor es ilimitada.

• Con la ayuda de la función de campo definido por el usuario (UDF) del chip, cualquier desplazamiento de 1 a 126 bytes se lleva a cabo en función del dominio base a través de la lista extendida de nivel experto, y las palabras clave de la sesión se combinan para lograr la visualización de la sesión, como el protocolo de enlace de tres vías TCP y la sesión RDMA;

• Admite configuración de frecuencia de muestreo;

• Admite longitud de intercepción de paquetes (segmentación de paquetes), lo que reduce la presión en el servidor de destino.

Con estas características, puede ver por qué ERSPAN es una herramienta esencial para monitorear redes dentro de los centros de datos hoy en día.

Las principales funciones de ERSPAN se pueden resumir en dos aspectos:

• Visibilidad de la sesión: utilice ERSPAN para recopilar todas las nuevas sesiones TCP y de acceso directo a memoria remota (RDMA) creadas en el servidor back-end para su visualización;

• Solución de problemas de red: captura el tráfico de red para el análisis de fallas cuando ocurre un problema de red.

Para ello, el dispositivo de red de origen debe filtrar el tráfico de interés para el usuario del flujo masivo de datos, realizar una copia y encapsular cada trama de copia en un "contenedor de supertrama" especial que contenga suficiente información adicional para que pueda enrutarse correctamente al dispositivo receptor. Además, debe permitir que el dispositivo receptor extraiga y recupere completamente el tráfico monitorizado original.

El dispositivo receptor puede ser otro servidor que admita la desencapsulación de paquetes ERSPAN.

Análisis de tipo y formato de paquete de ERSPAN

Los paquetes ERSPAN se encapsulan mediante GRE y se reenvían a cualquier destino direccionable por IP a través de Ethernet. Actualmente, ERSPAN se utiliza principalmente en redes IPv4, y la compatibilidad con IPv6 será un requisito en el futuro.

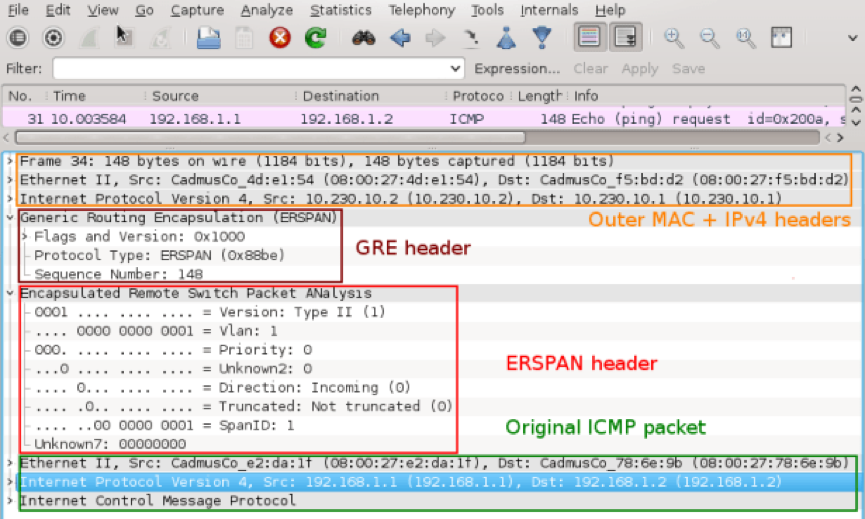

Para la estructura de encapsulación general de ERSAPN, la siguiente es una captura de paquetes espejo de paquetes ICMP:

Además, el campo Tipo de Protocolo en el encabezado GRE también indica el tipo interno de ERSPAN. El campo Tipo de Protocolo 0x88BE indica ERSPAN Tipo II y el campo 0x22EB indica ERSPAN Tipo III.

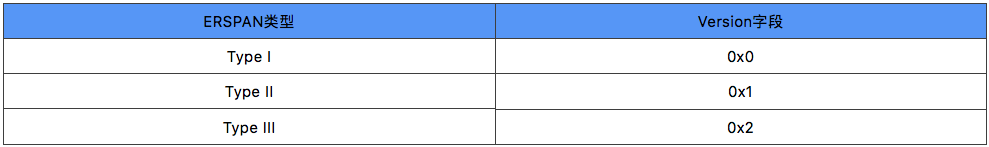

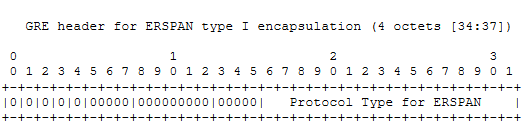

1. Tipo I

La trama ERSPAN de Tipo I encapsula IP y GRE directamente sobre el encabezado de la trama espejo original. Esta encapsulación añade 38 bytes a la trama original: 14 (MAC) + 20 (IP) + 4 (GRE). La ventaja de este formato es que tiene un tamaño de encabezado compacto y reduce el coste de transmisión. Sin embargo, al establecer los campos "GRE Flag" y "Version" a 0, no incluye campos extendidos y el Tipo I no se usa ampliamente, por lo que no es necesario expandirlos más.

El formato del encabezado GRE del Tipo I es el siguiente:

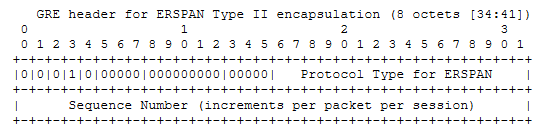

2. Tipo II

En el Tipo II, los campos C, R, K, S, S, Recur, Flags y Version del encabezado GRE son todos 0, excepto el campo S. Por lo tanto, el campo Número de Secuencia se muestra en el encabezado GRE del Tipo II. Es decir, el Tipo II puede garantizar el orden de recepción de los paquetes GRE, de modo que una gran cantidad de paquetes GRE desordenados no se puedan clasificar debido a un fallo de red.

El formato del encabezado GRE del Tipo II es el siguiente:

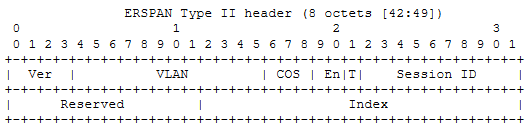

Además, el formato de trama ERSPAN Tipo II agrega un encabezado ERSPAN de 8 bytes entre el encabezado GRE y la trama reflejada original.

El formato del encabezado ERSPAN para el Tipo II es el siguiente:

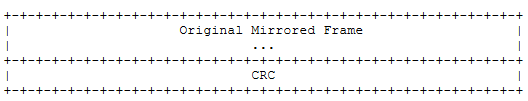

Finalmente, inmediatamente después del marco de la imagen original, se encuentra el código de verificación de redundancia cíclica (CRC) de Ethernet estándar de 4 bytes.

Cabe destacar que, en la implementación, la trama reflejada no contiene el campo FCS de la trama original; en su lugar, se recalcula un nuevo valor CRC basado en el ERSPAN completo. Esto significa que el dispositivo receptor no puede verificar la exactitud del CRC de la trama original, y solo podemos asumir que solo se reflejan las tramas no dañadas.

3. Tipo III

El Tipo III introduce un encabezado compuesto más grande y flexible para abordar escenarios de monitoreo de red cada vez más complejos y diversos, que incluyen, entre otros, la administración de red, la detección de intrusiones, el análisis de rendimiento y retardo, entre otros. Estas escenas necesitan conocer todos los parámetros originales del marco espejo, incluyendo aquellos que no están presentes en el marco original.

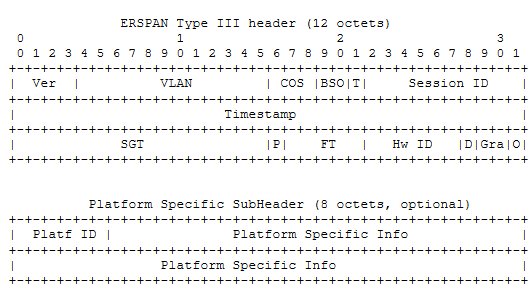

El encabezado compuesto ERSPAN Tipo III incluye un encabezado obligatorio de 12 bytes y un subencabezado opcional específico de la plataforma de 8 bytes.

El formato del encabezado ERSPAN para el Tipo III es el siguiente:

Nuevamente, después del marco de espejo original hay un CRC de 4 bytes.

Como se puede ver en el formato de encabezado del Tipo III, además de conservar los campos Ver, VLAN, COS, T y Session ID en base al Tipo II, se agregan muchos campos especiales, tales como:

• BSO: se utiliza para indicar la integridad de la carga de los marcos de datos transportados a través de ERSPAN. 00 es un marco bueno, 11 es un marco malo, 01 es un marco corto, 11 es un marco grande;

Marca de tiempo: exportada desde el reloj de hardware sincronizado con la hora del sistema. Este campo de 32 bits admite una granularidad de marca de tiempo de al menos 100 microsegundos.

• Tipo de trama (P) y Tipo de trama (FT): el primero se utiliza para especificar si ERSPAN transporta tramas de protocolo Ethernet (tramas PDU) y el segundo se utiliza para especificar si ERSPAN transporta tramas Ethernet o paquetes IP.

• HW ID: identificador único del motor ERSPAN dentro del sistema;

• Gra (Granularidad de la marca de tiempo): Especifica la granularidad de la marca de tiempo. Por ejemplo, 00B representa una granularidad de 100 microsegundos, 01B una granularidad de 100 nanosegundos, 10B una granularidad IEEE 1588 y 11B requiere subencabezados específicos de la plataforma para lograr una mayor granularidad.

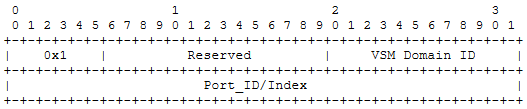

• ID de plataforma vs. Información específica de la plataforma: los campos de información específica de la plataforma tienen diferentes formatos y contenidos según el valor de ID de plataforma.

Cabe destacar que los diversos campos de encabezado admitidos anteriormente se pueden usar en aplicaciones ERSPAN estándar, incluso duplicando tramas de error o tramas BPDU, manteniendo el paquete troncal original y el ID de VLAN. Además, se pueden agregar datos de marca de tiempo clave y otros campos de información a cada trama ERSPAN durante la duplicación.

Con los encabezados de características propios de ERSPAN, podemos lograr un análisis más refinado del tráfico de red y luego simplemente montar la ACL correspondiente en el proceso ERSPAN para que coincida con el tráfico de red que nos interesa.

ERSPAN implementa la visibilidad de sesiones RDMA

Tomemos un ejemplo del uso de la tecnología ERSPAN para lograr la visualización de la sesión RDMA en un escenario RDMA:

RDMAEl Acceso Directo a Memoria Remota permite que el adaptador de red del servidor A lea y escriba en la memoria del servidor B mediante tarjetas de interfaz de red inteligentes (INIC) y conmutadores, logrando un alto ancho de banda, baja latencia y un bajo consumo de recursos. Se utiliza ampliamente en escenarios de big data y almacenamiento distribuido de alto rendimiento.

RoCEv2RDMA sobre Ethernet Convergente Versión 2. Los datos RDMA se encapsulan en el encabezado UDP. El número de puerto de destino es 4791.

La operación y el mantenimiento diarios de RDMA requieren la recopilación de una gran cantidad de datos, que se utilizan para recopilar líneas de referencia diarias del nivel de agua y alarmas anormales, así como para localizar problemas anormales. En combinación con ERSPAN, se pueden capturar rápidamente grandes cantidades de datos para obtener datos de calidad de retransmisión en microsegundos y el estado de interacción del protocolo del chip de conmutación. Mediante estadísticas y análisis de datos, se puede obtener una evaluación y predicción integrales de la calidad de retransmisión de RDMA.

Para lograr la visualización de la sesión RDAM, necesitamos que ERSPAN coincida con las palabras clave para las sesiones de interacción RDMA al reflejar el tráfico, y necesitamos usar la lista extendida de expertos.

Definición de campo coincidente de lista extendida de nivel experto:

La UDF consta de cinco campos: palabra clave UDF, campo base, campo de desplazamiento, campo de valor y campo de máscara. Debido a la capacidad de las entradas de hardware, se puede usar un total de ocho UDF. Cada UDF puede coincidir con un máximo de dos bytes.

• Palabra clave UDF: UDF1... UDF8 Contiene ocho palabras clave del dominio coincidente UDF

• Campo base: identifica la posición inicial del campo coincidente de la UDF. Lo siguiente

L4_header (aplicable a RG-S6520-64CQ)

Encabezado L5 (para RG-S6510-48VS8Cq)

• Desplazamiento: indica el desplazamiento con respecto al campo base. El valor oscila entre 0 y 126.

Campo de valor: valor coincidente. Se puede usar junto con el campo de máscara para configurar el valor específico que se va a comparar. El bit válido es de dos bytes.

• Campo de máscara: máscara, el bit válido es dos bytes

(Agregar: si se utilizan varias entradas en el mismo campo coincidente de UDF, los campos base y de desplazamiento deben ser los mismos).

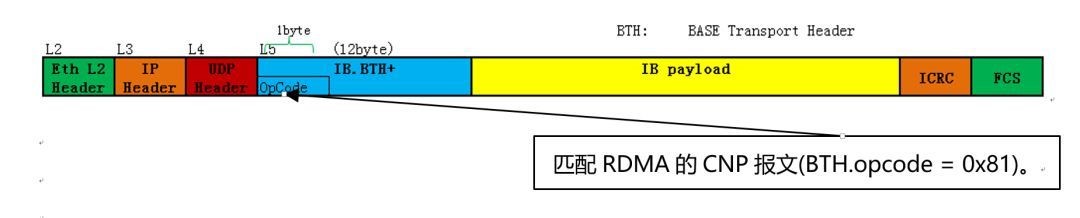

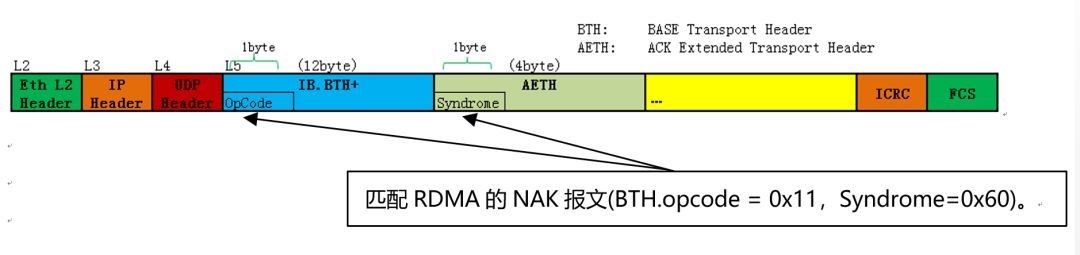

Los dos paquetes clave asociados con el estado de la sesión RDMA son el paquete de notificación de congestión (CNP) y el acuse de recibo negativo (NAK):

El primero lo genera el receptor RDMA tras recibir el mensaje ECN enviado por el conmutador (cuando el búfer de salida alcanza el umbral), que contiene información sobre el flujo o QP que causa la congestión. El segundo se utiliza para indicar que la transmisión RDMA contiene un mensaje de respuesta por pérdida de paquetes.

Veamos cómo hacer coincidir estos dos mensajes utilizando la lista extendida de nivel experto:

lista de acceso de expertos rdma extendida

permitir udp cualquier cualquier cualquier cualquier eq 4791udf 1 l4_header 8 0x8100 0xFF00(Compatible con RG-S6520-64CQ)

permitir udp cualquier cualquier cualquier cualquier eq 4791udf 1 l5_header 0 0x8100 0xFF00(Compatible con RG-S6510-48VS8CQ)

lista de acceso de expertos rdma extendida

permitir udp cualquier cualquier cualquier cualquier eq 4791udf 1 encabezado l4 8 0x1100 0xFF00 udf 2 encabezado l4 20 0x6000 0xFF00(Compatible con RG-S6520-64CQ)

permitir udp cualquier cualquier cualquier cualquier eq 4791udf 1 encabezado l5 0 0x1100 0xFF00 udf 2 encabezado l5 12 0x6000 0xFF00(Compatible con RG-S6510-48VS8CQ)

Como paso final, puede visualizar la sesión RDMA montando la lista de extensiones expertas en el proceso ERSPAN apropiado.

Escribe en el ultimo

ERSPAN es una de las herramientas indispensables en las redes de centros de datos cada vez más grandes, el tráfico de red cada vez más complejo y los requisitos de operación y mantenimiento de red cada vez más sofisticados.

Con el creciente grado de automatización de operaciones y mantenimiento (O&M), tecnologías como Netconf, RESTconf y gRPC son populares entre los estudiantes de O&M en la automatización de redes. Usar gRPC como protocolo subyacente para reenviar el tráfico de réplica también ofrece numerosas ventajas. Por ejemplo, al basarse en el protocolo HTTP/2, admite el mecanismo de envío de streaming bajo la misma conexión. Con la codificación ProtoBuf, el tamaño de la información se reduce a la mitad en comparación con el formato JSON, lo que agiliza y optimiza la transmisión de datos. Imagine, si usa ERSPAN para replicar los flujos de interés y luego los envía al servidor de análisis en gRPC, ¿mejorará significativamente la capacidad y la eficiencia de la operación y el mantenimiento automáticos de la red?

Hora de publicación: 10 de mayo de 2022