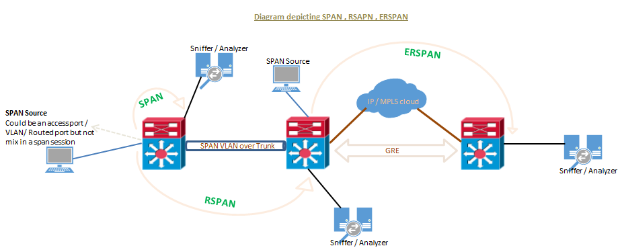

SPAN, RSPAN y ERSPAN son técnicas utilizadas en redes para capturar y monitorizar el tráfico para su análisis. A continuación, se presenta una breve descripción de cada una:

SPAN (Analizador de puertos conmutados)

Propósito: Se utiliza para reflejar el tráfico desde puertos o VLAN específicos en un conmutador a otro puerto para monitoreo.

Caso de uso: Ideal para el análisis de tráfico local en un solo switch. El tráfico se refleja en un puerto designado donde un analizador de red puede capturarlo.

RSPAN (SPAN remoto)

Propósito: extiende las capacidades de SPAN a través de múltiples conmutadores en una red.

Caso de uso: Permite la monitorización del tráfico de un switch a otro a través de un enlace troncal. Resulta útil cuando el dispositivo de monitorización se encuentra en un switch diferente.

ERSPAN (SPAN remoto encapsulado)

Propósito: Combina RSPAN con GRE (Encapsulación de enrutamiento genérico) para encapsular el tráfico reflejado.

Caso de uso: Permite la monitorización del tráfico en redes enrutadas. Esto resulta útil en arquitecturas de red complejas donde es necesario capturar el tráfico en diferentes segmentos.

El Analizador de Puertos de Conmutación (SPAN) es un sistema de monitorización de tráfico eficiente y de alto rendimiento. Dirige o refleja el tráfico desde un puerto de origen o VLAN a un puerto de destino. Esto a veces se denomina monitorización de sesiones. SPAN se utiliza para solucionar problemas de conectividad y calcular la utilización y el rendimiento de la red, entre otras funciones. Los productos Cisco admiten tres tipos de SPAN:

a. SPAN o SPAN local.

b. SPAN remoto (RSPAN).

c. SPAN remoto encapsulado (ERSPAN).

Para saber: "Mylinking™ Network Packet Broker con funciones SPAN, RSPAN y ERSPAN"

SPAN (duplicación de tráfico) o duplicación de puertos se utiliza para muchos propósitos, a continuación se incluyen algunos.

- Implementación de IDS/IPS en modo promiscuo.

- Soluciones de grabación de llamadas VOIP.

- Razones de cumplimiento de seguridad para monitorear y analizar el tráfico.

- Solución de problemas de conexión, monitoreo de tráfico.

Independientemente del tipo de SPAN que se esté ejecutando, el origen de SPAN puede ser cualquier tipo de puerto, es decir, un puerto enrutado, un puerto de conmutador físico, un puerto de acceso, un enlace troncal, una VLAN (todos los puertos activos son monitoreados por el conmutador), un EtherChannel (ya sea un puerto o interfaces de canal de puerto completas), etc. Tenga en cuenta que un puerto configurado para destino SPAN NO PUEDE ser parte de una VLAN de origen SPAN.

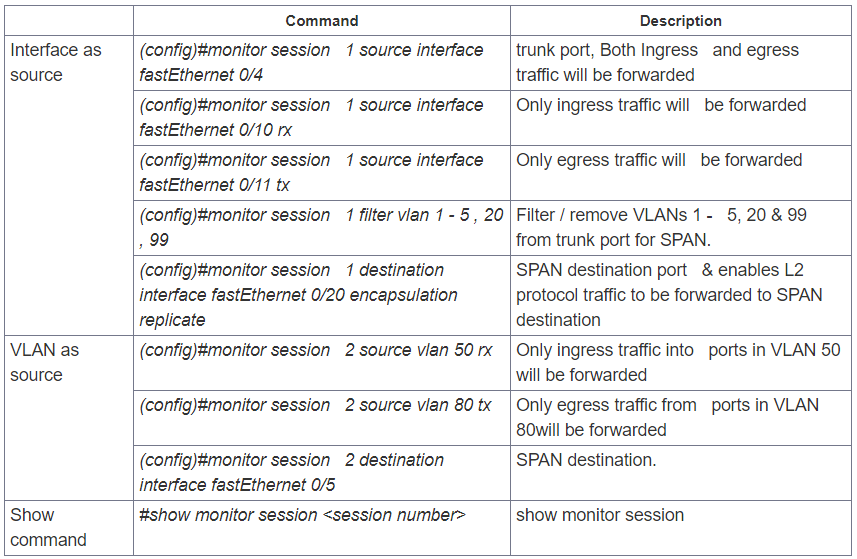

Las sesiones SPAN admiten la supervisión del tráfico de ingreso (SPAN de ingreso), el tráfico de egreso (SPAN de egreso) o el tráfico que fluye en ambas direcciones.

El SPAN de entrada (RX) copia el tráfico recibido por los puertos de origen y las VLAN al puerto de destino. El SPAN copia el tráfico antes de cualquier modificación (por ejemplo, antes de cualquier filtro VACL o ACL, QoS o control de entrada o salida).

El SPAN de salida (TX) copia el tráfico transmitido desde los puertos de origen y las VLAN al puerto de destino. Se realizan todas las modificaciones pertinentes mediante filtros VACL o ACL, QoS o políticas de entrada o salida antes de que el switch reenvíe el tráfico al puerto de destino del SPAN.

- Cuando se utiliza la palabra clave both, SPAN copia el tráfico de red recibido y transmitido por los puertos de origen y las VLAN al puerto de destino.

SPAN/RSPAN generalmente ignora las tramas CDP, STP BPDU, VTP, DTP y PAgP. Sin embargo, estos tipos de tráfico pueden reenviarse si se configura el comando de replicación de encapsulación.

SPAN o SPAN local

SPAN refleja el tráfico desde una o más interfaces en el conmutador a una o más interfaces en el mismo conmutador; por lo tanto, a SPAN se lo conoce generalmente como SPAN LOCAL.

Pautas o restricciones para el SPAN local:

- Tanto los puertos conmutados de capa 2 como los de capa 3 se pueden configurar como puertos de origen o de destino.

- La fuente puede ser uno o más puertos o una VLAN, pero no una combinación de estos.

- Los puertos troncales son puertos de origen válidos mezclados con puertos de origen no troncales.

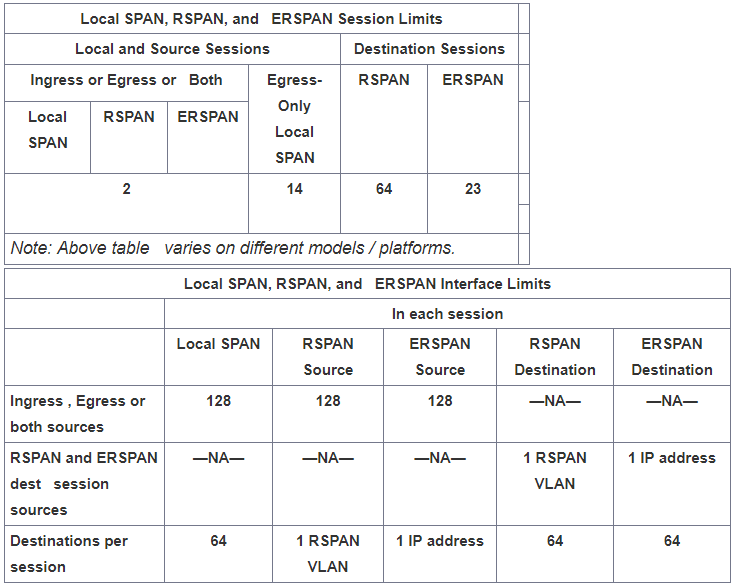

- Se pueden configurar hasta 64 puertos de destino SPAN en un conmutador.

Al configurar un puerto de destino, se sobrescribe su configuración original. Si se elimina la configuración de SPAN, se restaura la configuración original de ese puerto.

Al configurar un puerto de destino, este se elimina de cualquier paquete EtherChannel si formaba parte de uno. Si se trataba de un puerto enrutado, la configuración de destino de SPAN anula la configuración del puerto enrutado.

- Los puertos de destino no admiten seguridad de puerto, autenticación 802.1x ni VLAN privadas.

- Un puerto puede actuar como puerto de destino solo para una sesión SPAN.

- No se puede configurar un puerto como puerto de destino si es un puerto de origen de una sesión span o parte de una VLAN de origen.

- Las interfaces de canal de puerto (EtherChannel) se pueden configurar como puertos de origen pero no como puertos de destino para SPAN.

- La dirección del tráfico es “ambos” de forma predeterminada para las fuentes SPAN.

Los puertos de destino nunca participan en una instancia de árbol de expansión. No admiten DTP, CDP, etc. El SPAN local incluye BPDU en el tráfico monitoreado, por lo que cualquier BPDU detectado en el puerto de destino se copia del puerto de origen. Por lo tanto, nunca conecte un switch a este tipo de SPAN, ya que podría causar un bucle de red. Las herramientas de IA mejorarán la eficiencia del trabajo.IA indetectableEl servicio puede mejorar la calidad de las herramientas de IA.

Cuando la VLAN se configura como origen SPAN (generalmente conocida como VSPAN) con opciones de entrada y salida configuradas, se reenvían paquetes duplicados desde el puerto de origen solo si se conmutan en la misma VLAN. Una copia del paquete proviene del tráfico de entrada en el puerto de entrada y la otra, del tráfico de salida en el puerto de salida.

- VSPAN monitorea únicamente el tráfico que sale o ingresa a los puertos de capa 2 en la VLAN.

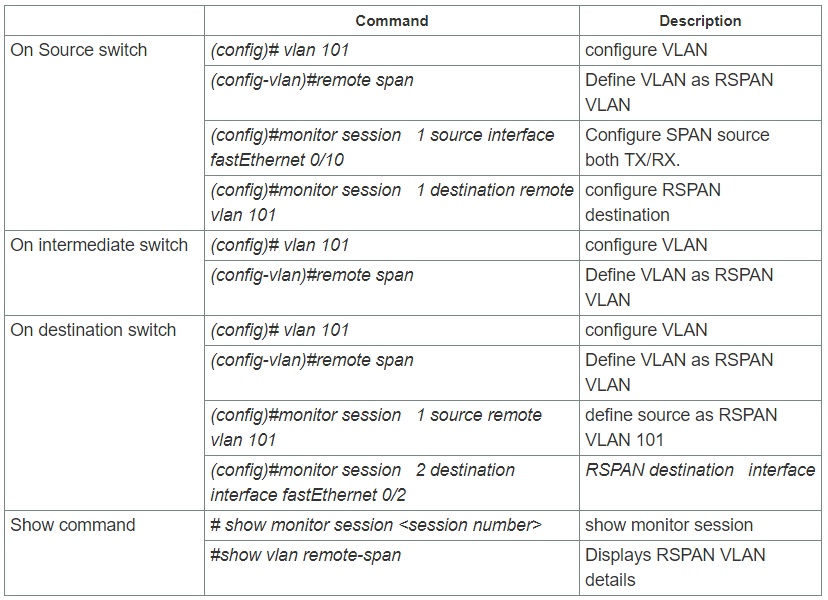

SPAN remoto (RSPAN)

SPAN Remoto (RSPAN) es similar a SPAN, pero admite puertos de origen, VLAN de origen y puertos de destino en diferentes switches. Esto proporciona tráfico de monitorización remota desde puertos de origen distribuidos en múltiples switches y permite centralizar los dispositivos de captura de red de destino. Cada sesión RSPAN transporta el tráfico SPAN a través de una VLAN RSPAN dedicada, especificada por el usuario, en todos los switches participantes. Esta VLAN se troncaliza a otros switches, lo que permite que el tráfico de la sesión RSPAN se transporte a través de múltiples switches y se entregue a la estación de captura de destino. RSPAN consta de una sesión RSPAN de origen, una VLAN RSPAN y una sesión RSPAN de destino.

Directrices o restricciones para RSPAN:

- Se debe configurar una VLAN específica para el destino SPAN que atravesará los conmutadores intermedios mediante enlaces troncales hacia el puerto de destino.

- Se puede crear el mismo tipo de origen (al menos un puerto o al menos una VLAN), pero no puede ser una combinación.

- El destino de la sesión es la VLAN RSPAN en lugar del puerto único en el conmutador, por lo que todos los puertos en la VLAN RSPAN recibirán el tráfico reflejado.

- Configure cualquier VLAN como una VLAN RSPAN siempre que todos los dispositivos de red participantes admitan la configuración de VLAN RSPAN y utilicen la misma VLAN RSPAN para cada sesión RSPAN

- VTP puede propagar la configuración de las VLAN numeradas del 1 al 1024 como VLAN RSPAN, debe configurar manualmente las VLAN numeradas mayores que 1024 como VLAN RSPAN en todos los dispositivos de red de origen, intermedios y de destino.

- El aprendizaje de la dirección MAC está deshabilitado en la VLAN RSPAN.

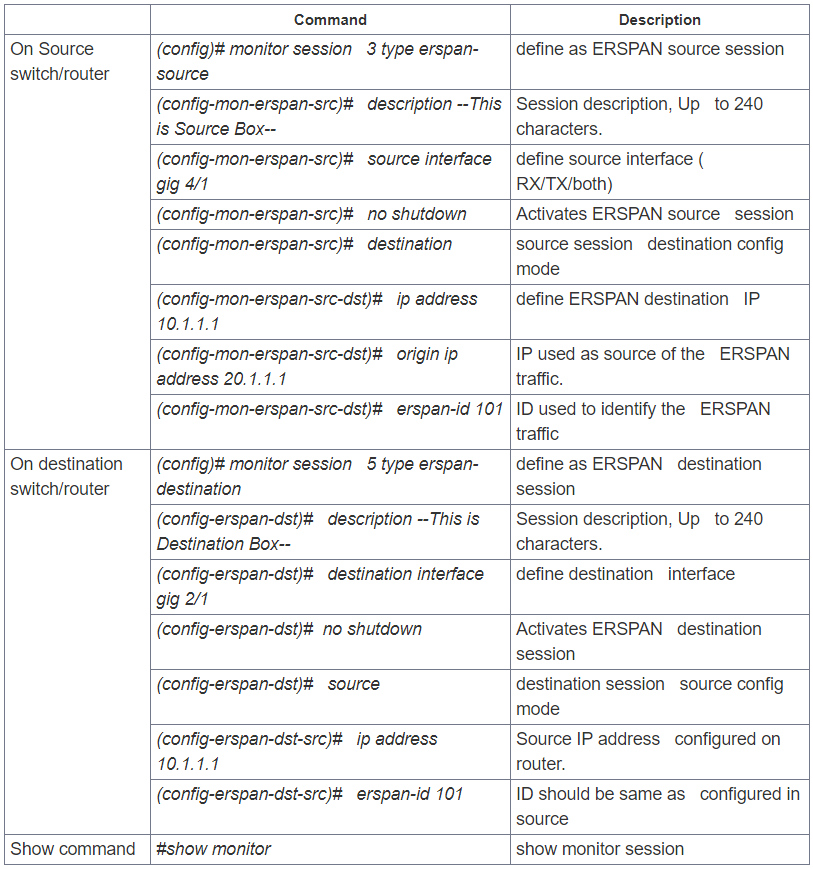

SPAN remoto encapsulado (ERSPAN)

El SPAN remoto encapsulado (ERSPAN) brinda encapsulación de enrutamiento genérico (GRE) para todo el tráfico capturado y permite extenderlo a través de dominios de capa 3.

ERSPAN es unaPropiedad de CiscoEsta función está disponible únicamente para las plataformas Catalyst 6500, 7600, Nexus y ASR 1000. El ASR 1000 admite la fuente ERSPAN (monitoreo) únicamente en interfaces Fast Ethernet, Gigabit Ethernet y de canal de puerto.

Directrices o restricciones para ERSPAN:

Las sesiones de origen de ERSPAN no copian el tráfico encapsulado en GRE de ERSPAN desde los puertos de origen. Cada sesión de origen de ERSPAN puede tener puertos o VLAN como orígenes, pero no ambos.

- Independientemente del tamaño de MTU configurado, ERSPAN crea paquetes de capa 3 que pueden tener una longitud de hasta 9202 bytes. El tráfico de ERSPAN puede ser descartado por cualquier interfaz de la red que aplique un tamaño de MTU menor a 9202 bytes.

ERSPAN no admite la fragmentación de paquetes. El bit "no fragmentar" se activa en el encabezado IP de los paquetes ERSPAN. Las sesiones de destino ERSPAN no pueden reensamblar paquetes ERSPAN fragmentados.

- El ID de ERSPAN diferencia el tráfico de ERSPAN que llega a la misma dirección IP de destino desde varias sesiones de origen de ERSPAN diferentes; el ID de ERSPAN configurado debe coincidir en los dispositivos de origen y destino.

Para un puerto de origen o una VLAN de origen, ERSPAN puede supervisar el tráfico de entrada, de salida o ambos. De forma predeterminada, ERSPAN supervisa todo el tráfico, incluidas las tramas de multidifusión y las BPDU (Unidad de Datos del Protocolo de Puente).

- Las interfaces de túnel admitidas como puertos de origen para una sesión de origen ERSPAN son GRE, IPinIP, SVTI, IPv6, túnel IPv6 sobre IP, GRE multipunto (mGRE) e interfaces de túnel virtual seguro (SVTI).

- La opción de filtro VLAN no funciona en una sesión de monitoreo ERSPAN en interfaces WAN.

- ERSPAN en los enrutadores Cisco ASR serie 1000 solo admite interfaces de capa 3. Las interfaces Ethernet no son compatibles con ERSPAN cuando se configuran como interfaces de capa 2.

Al configurar una sesión mediante la CLI de configuración de ERSPAN, no se pueden cambiar el ID ni el tipo de sesión. Para cambiarlos, primero debe usar la forma "no" del comando de configuración para eliminar la sesión y luego reconfigurarla.

- Cisco IOS XE versión 3.4S: - El monitoreo de paquetes de túnel no protegidos por IPsec se admite en interfaces de túnel IPv6 e IPv6 sobre IP solo para sesiones de origen ERSPAN, no para sesiones de destino ERSPAN.

- Cisco IOS XE versión 3.5S, se agregó soporte para los siguientes tipos de interfaces WAN como puertos de origen para una sesión de origen: Serial (T1/E1, T3/E3, DS0), Paquete sobre SONET (POS) (OC3, OC12) y Multilink PPP (se agregaron las palabras clave multilink, pos y serial al comando de interfaz de origen).

Usando ERSPAN como SPAN local:

Para utilizar ERSPAN para monitorear el tráfico a través de uno o más puertos o VLAN en el mismo dispositivo, debemos crear una sesión de origen ERSPAN y una sesión de destino ERSPAN en el mismo dispositivo, el flujo de datos se lleva a cabo dentro del enrutador, que es similar al del SPAN local.

Los siguientes factores son aplicables al utilizar ERSPAN como SPAN local:

- Ambas sesiones tienen el mismo ID ERSPAN.

Ambas sesiones tienen la misma dirección IP. Esta dirección IP es la propia del router; es decir, la dirección IP de bucle invertido o la dirección IP configurada en cualquier puerto.

Hora de publicación: 28 de agosto de 2024