¿Has oído hablar alguna vez de una intervención de red? Si trabajas en el ámbito de las redes o la ciberseguridad, puede que estés familiarizado con este dispositivo. Pero para quienes no lo conocen, puede ser un misterio.

En el mundo actual, la seguridad de la red es más importante que nunca. Las empresas y organizaciones dependen de sus redes para almacenar datos confidenciales y comunicarse con clientes y socios. ¿Cómo pueden garantizar que su red sea segura y esté libre de accesos no autorizados?

Este artículo explorará qué es una intervención de red, cómo funciona y por qué es una herramienta esencial para la seguridad de la red. Profundicemos en este potente dispositivo.

¿Qué es un TAP (Terminal Access Point) de red?

Los TAP de red son esenciales para un rendimiento óptimo y seguro de la red. Proporcionan los medios para supervisar, analizar, rastrear y proteger las infraestructuras de red. Los TAP de red crean una "copia" del tráfico, lo que permite que diversos dispositivos de supervisión accedan a dicha información sin interferir con el flujo original de paquetes de datos.

Estos dispositivos están ubicados estratégicamente en toda la infraestructura de red para garantizar la monitorización más eficaz posible.

Las organizaciones pueden instalar TAP de red en puntos que consideren que deben ser observados, incluidos, entre otros, lugares para recopilar datos, análisis, monitoreo general o lugares más críticos como la detección de intrusiones.

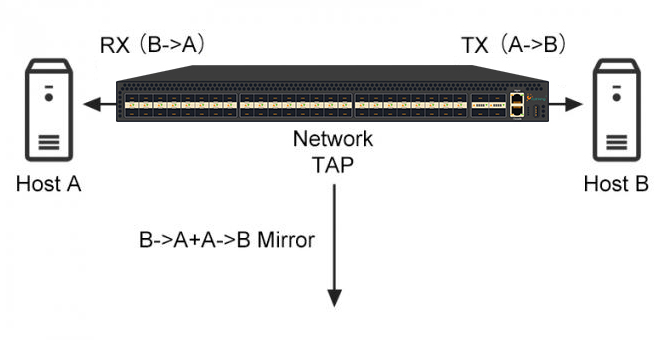

El dispositivo TAP de red no altera el estado existente de ningún paquete en la red activa; simplemente crea una réplica de cada paquete enviado para que pueda ser retransmitido a través de su interfaz conectada a dispositivos o programas de monitoreo.

El proceso de copia se ejecuta sin comprometer el rendimiento, ya que no interfiere con las operaciones normales de la red una vez finalizada la intervención. Por lo tanto, proporciona a las organizaciones una capa adicional de seguridad, detectando y alertando sobre actividades sospechosas en su red y vigilando los problemas de latencia que pueden ocurrir durante las horas punta.

¿Cómo funciona un TAP de red?

Los TAP de red son equipos sofisticados que permiten a los administradores evaluar el rendimiento de toda su red sin interrumpir su funcionamiento. Son dispositivos externos que se utilizan para supervisar la actividad de los usuarios, detectar tráfico malicioso y proteger la seguridad de la red al permitir un análisis más profundo de los datos que entran y salen de ella. Los TAP de red conectan la capa física, donde los paquetes viajan a través de cables y conmutadores, con las capas superiores donde residen las aplicaciones.

Un TAP de red actúa como un conmutador de puerto pasivo que abre dos puertos virtuales para capturar todo el tráfico entrante y saliente de cualquier conexión de red que lo atraviese. El dispositivo está diseñado para ser completamente no intrusivo, por lo que, si bien permite la monitorización, el rastreo y el filtrado exhaustivos de paquetes de datos, los TAP de red no interrumpen ni interfieren en el rendimiento de la red de ninguna manera.

Además, actúan únicamente como canales para dirigir datos relevantes a los puntos de monitoreo designados; esto significa que no pueden analizar ni evaluar la información que recopilan, por lo que requieren una herramienta externa para hacerlo. Esto brinda a los administradores un control preciso y flexibilidad para optimizar el uso de sus TAP de red, mientras continúan operando ininterrumpidamente en el resto de su red.

¿Por qué necesitamos un TAP de red?

Los TAP de red sientan las bases para un sistema integral y robusto de visibilidad y monitoreo en cualquier red. Al acceder al medio de comunicación, pueden identificar datos en la red para transmitirlos a otros sistemas de seguridad o monitoreo. Este componente vital de la visibilidad de la red garantiza que no se pierdan los datos presentes en la línea durante el tráfico, lo que significa que nunca se pierden paquetes.

Sin TAPs, una red no puede supervisarse ni gestionarse por completo. Los administradores de TI pueden supervisar de forma fiable las amenazas u obtener información detallada de sus redes, que las configuraciones fuera de banda ocultarían, al proporcionar acceso a toda la información de tráfico.

De esta forma, se proporciona una copia exacta de las comunicaciones entrantes y salientes, lo que permite a las organizaciones investigar y actuar con rapidez ante cualquier actividad sospechosa que puedan detectar. Para que las redes de las organizaciones sean seguras y fiables en esta era moderna de ciberdelincuencia, el uso de un TAP de red debería ser obligatorio.

¿Qué tipos de TAP de red hay y cómo funcionan?

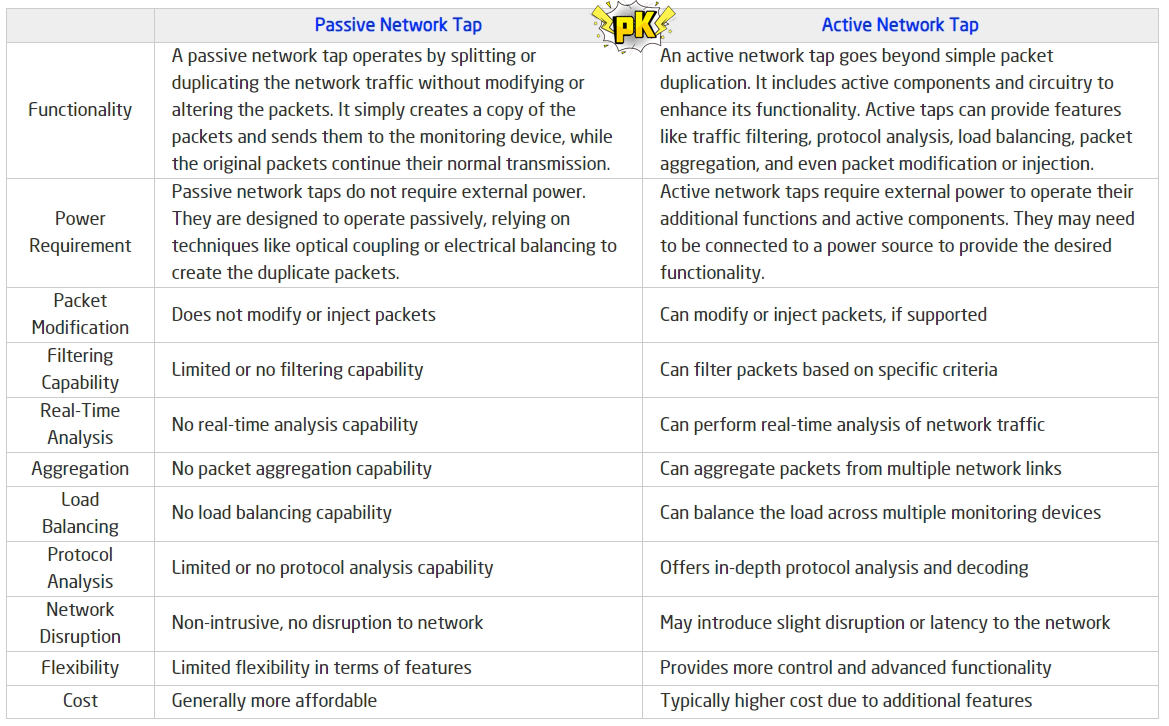

Para acceder y supervisar el tráfico de red, existen dos tipos principales de TAP: pasivos y activos. Ambos ofrecen una forma cómoda y segura de acceder al flujo de datos de una red sin interrumpir el rendimiento ni añadir latencia al sistema.

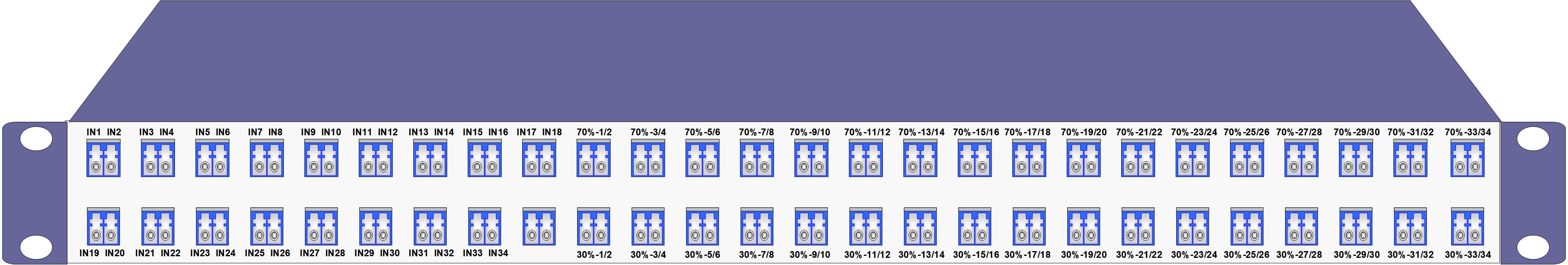

Un TAP pasivo funciona examinando las señales eléctricas que pasan a través de un enlace de cable punto a punto normal entre dos dispositivos, como computadoras y servidores. Proporciona un punto de conexión que permite que una fuente externa, como un enrutador o un rastreador, acceda al flujo de señal sin alterar su destino original. Este tipo de TAP se utiliza para monitorear transacciones o información sensibles al tiempo entre dos puntos.

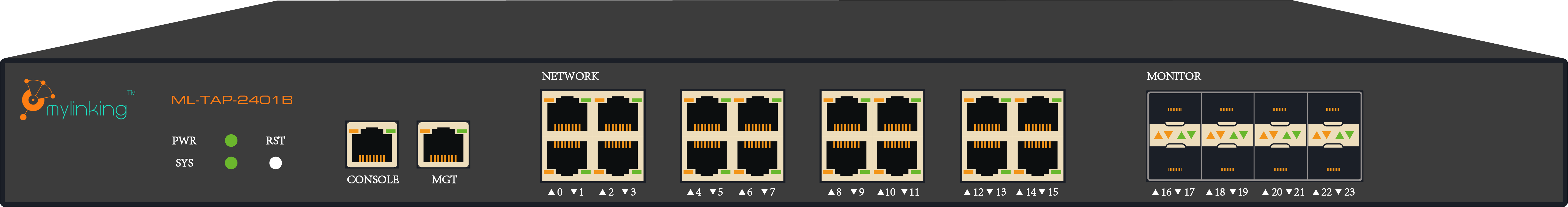

Un TAP activo funciona de forma muy similar a su homólogo pasivo, pero incorpora una función adicional: la regeneración de señal. Al aprovechar la regeneración de señal, un TAP activo garantiza que la información se pueda monitorear con precisión antes de que continúe.

Esto proporciona resultados consistentes incluso con niveles de voltaje variables de otras fuentes conectadas a lo largo de la cadena. Además, este tipo de TAP acelera las transmisiones en cualquier punto requerido para optimizar el rendimiento.

¿Cuáles son los beneficios de un TAP de red?

Los TAP de red se han vuelto cada vez más populares en los últimos años, ya que las organizaciones se esfuerzan por reforzar sus medidas de seguridad y garantizar el correcto funcionamiento de sus redes. Gracias a la capacidad de monitorizar varios puertos simultáneamente, los TAP de red ofrecen una solución eficiente y rentable para las organizaciones que buscan una mejor visibilidad de lo que ocurre en sus redes.

Además, con características como protección de derivación, agregación de paquetes y capacidades de filtrado, los TAP de red también pueden proporcionar a las organizaciones una forma segura de mantener sus redes y responder rápidamente a amenazas potenciales.

Los TAP de red brindan a las organizaciones varios beneficios, tales como:

- Mayor visibilidad de los flujos de tráfico de la red.

- Seguridad y cumplimiento mejorados.

- Reducción del tiempo de inactividad al proporcionar una mayor comprensión de la causa de cualquier problema.

- Mayor disponibilidad de la red al permitir capacidades de monitoreo full duplex.

- Menor coste de propiedad ya que suelen ser más económicos que otras soluciones.

Espejo de puerto TAP de red frente a SPAN (¿Cómo capturar el tráfico de red? ¿Red Tap vs. Puerto Mirror?):

Los TAP (Puntos de Acceso de Tráfico) de red y los puertos SPAN (Analizadores de Puertos Conmutados) son dos herramientas esenciales para supervisar el tráfico de red. Si bien ambos proporcionan visibilidad de las redes, es necesario comprender las sutiles diferencias entre ambos para determinar cuál es el más adecuado para cada situación.

Un TAP de red es un dispositivo externo que se conecta al punto de conexión entre dos dispositivos y permite la monitorización de las comunicaciones que lo atraviesan. No altera ni interfiere con los datos transmitidos y no depende del conmutador configurado para usarlo.

Por otro lado, un puerto SPAN es un tipo especial de puerto de switch donde el tráfico entrante y saliente se refleja en otro puerto para fines de monitorización. Los puertos SPAN pueden ser más difíciles de configurar que los TAP de red y también requieren el uso de un switch.

Por lo tanto, los TAP de red son más adecuados para situaciones que requieren máxima visibilidad, mientras que los puertos SPAN son mejores para tareas de monitoreo más simples.

Hora de publicación: 12 de julio de 2024