El enmascaramiento de datos en un agente de paquetes de red (NPB) se refiere al proceso de modificar o eliminar datos confidenciales del tráfico de red a medida que pasan por el dispositivo. El objetivo del enmascaramiento de datos es proteger los datos confidenciales de la exposición a terceros no autorizados, permitiendo al mismo tiempo que el tráfico de red fluya sin problemas.

¿Por qué es necesario el enmascaramiento de datos?

Porque, para transformar datos, ya sea de seguridad de clientes o comercialmente sensibles, la solicitud de que los datos que queremos transformar estén relacionados con la seguridad de los datos del usuario o de la empresa. Desensibilizar datos significa cifrarlos para evitar fugas.

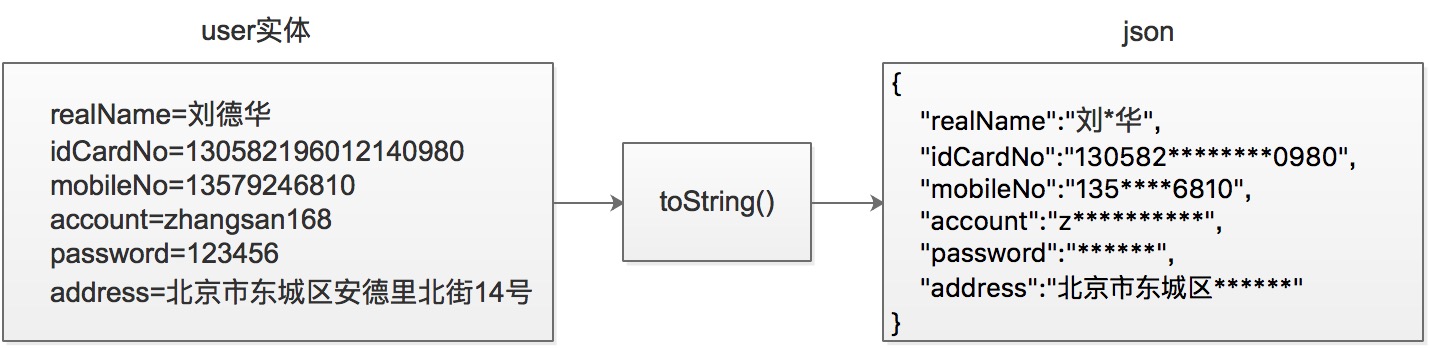

En cuanto al grado de enmascaramiento de datos, en general, siempre que no se pueda inferir la información original, no se producirá fuga de información. Una modificación excesiva puede provocar la pérdida de las características originales de los datos. Por lo tanto, en la práctica, es necesario elegir las reglas de desensibilización adecuadas según la situación. Modifique el nombre, el número de identificación, la dirección, el número de teléfono móvil, el número de teléfono y otros campos relacionados con el cliente.

Existen varias técnicas diferentes que se pueden utilizar para el enmascaramiento de datos en un NPB, entre ellas:

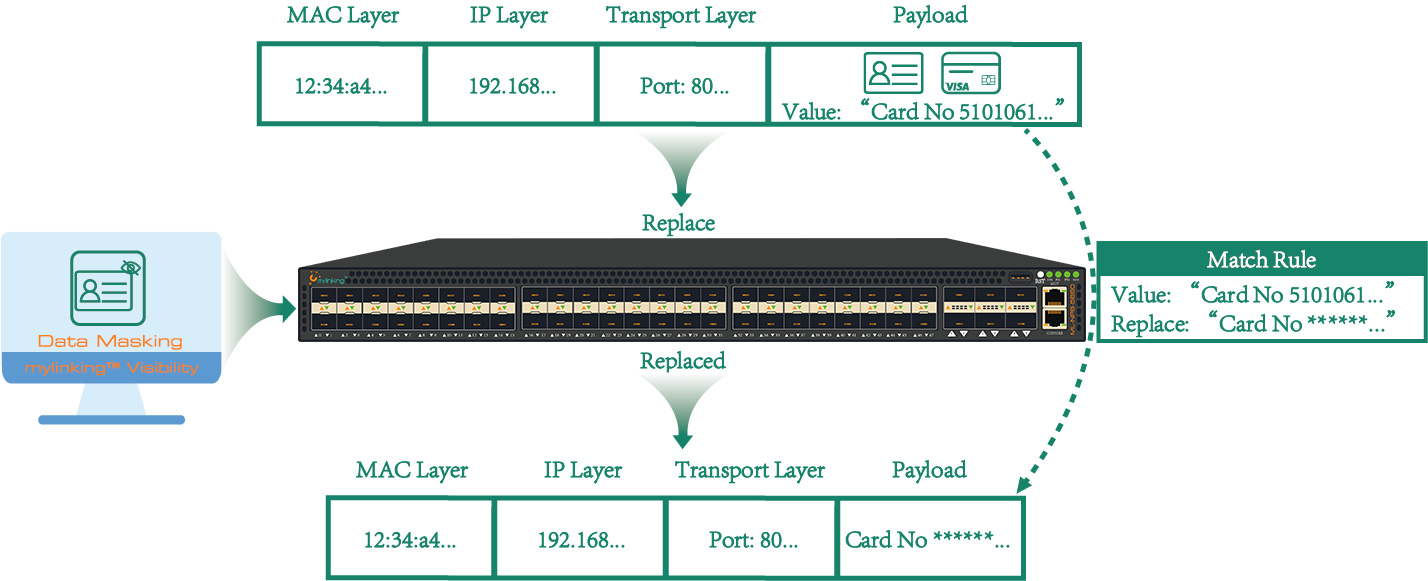

1. TokenizaciónEsto implica reemplazar datos confidenciales con un token o valor de marcador de posición que carece de significado fuera del contexto del tráfico de red. Por ejemplo, un número de tarjeta de crédito podría reemplazarse con un identificador único asociado únicamente a ese número de tarjeta en el NPB.

2. CifradoEsto implica codificar los datos confidenciales mediante un algoritmo de cifrado para que no puedan ser leídos por terceros no autorizados. Los datos cifrados pueden enviarse a través de la red con normalidad y ser descifrados por terceros autorizados.

3. SeudonimizaciónEsto implica reemplazar los datos confidenciales con un valor diferente, pero aún reconocible. Por ejemplo, el nombre de una persona podría reemplazarse con una cadena aleatoria de caracteres que aún sea única para esa persona.

4. RedacciónEsto implica eliminar por completo los datos confidenciales del tráfico de red. Esta técnica puede ser útil cuando los datos no son necesarios para el propósito previsto del tráfico y su presencia solo aumentaría el riesgo de una filtración de datos.

El agente de paquetes de red Mylinking™ (NPB) puede admitir:

TokenizaciónEsto implica reemplazar datos confidenciales con un token o valor de marcador de posición que carece de significado fuera del contexto del tráfico de red. Por ejemplo, un número de tarjeta de crédito podría reemplazarse con un identificador único asociado únicamente a ese número de tarjeta en el NPB.

SeudonimizaciónEsto implica reemplazar los datos confidenciales con un valor diferente, pero aún reconocible. Por ejemplo, el nombre de una persona podría reemplazarse con una cadena aleatoria de caracteres que aún sea única para esa persona.

Puede reemplazar cualquier campo clave de los datos originales según la granularidad de la política para ocultar información confidencial. Puede implementar políticas de salida de tráfico según la configuración del usuario.

El enmascaramiento de datos de tráfico de red (NPB) del agente de paquetes de red Mylinking™, también conocido como anonimización de datos de tráfico de red, consiste en ocultar información confidencial o de identificación personal (PII) en el tráfico de red. Esto se puede lograr en un agente de paquetes de red Mylinking™ (NPB) configurando el dispositivo para filtrar y modificar el tráfico a medida que pasa.

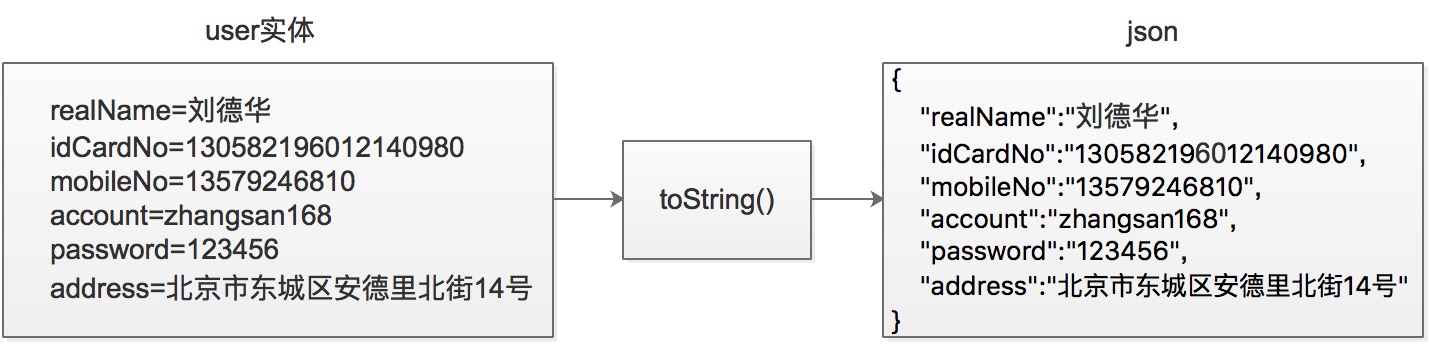

Antes del enmascaramiento de datos:

Después del enmascaramiento de datos:

Estos son los pasos generales para realizar el enmascaramiento de datos de red en un agente de paquetes de red:

1) Identifique los datos confidenciales o PII que deben ocultarse. Esto podría incluir datos como números de tarjetas de crédito, números de la Seguridad Social u otra información personal.

2) Configure el NPB para identificar el tráfico que contiene datos confidenciales mediante funciones de filtrado avanzadas. Esto podría hacerse mediante expresiones regulares u otras técnicas de coincidencia de patrones.

3) Una vez identificado el tráfico, configure el NPB para enmascarar los datos confidenciales. Esto puede hacerse reemplazando los datos reales con un valor aleatorio o seudonimizado, o eliminando los datos por completo.

4) Pruebe la configuración para garantizar que los datos confidenciales estén correctamente enmascarados y que el tráfico de la red aún fluya sin problemas.

5) Supervise el NPB para asegurarse de que el enmascaramiento se esté aplicando correctamente y que no haya problemas de rendimiento u otros problemas.

En general, el enmascaramiento de datos de red es un paso importante para garantizar la privacidad y seguridad de la información confidencial en una red. Al configurar un agente de paquetes de red para realizar esta función, las organizaciones pueden minimizar el riesgo de filtraciones de datos u otros incidentes de seguridad.

Hora de publicación: 18 de abril de 2023