En el ámbito de la seguridad de redes, los sistemas de detección de intrusiones (IDS) y de prevención de intrusiones (IPS) desempeñan un papel fundamental. Este artículo analizará en profundidad sus definiciones, funciones, diferencias y escenarios de aplicación.

¿Qué es IDS (Sistema de Detección de Intrusiones)?

Definición de IDS

El Sistema de Detección de Intrusiones es una herramienta de seguridad que monitorea y analiza el tráfico de red para identificar posibles actividades o ataques maliciosos. Busca firmas que coincidan con patrones de ataque conocidos examinando el tráfico de red, los registros del sistema y otra información relevante.

Cómo funciona IDS

IDS funciona principalmente de las siguientes maneras:

Detección de firmasIDS utiliza una firma predefinida de patrones de ataque para la comparación, similar a la que utilizan los antivirus para detectar virus. IDS genera una alerta cuando el tráfico contiene características que coinciden con estas firmas.

Detección de anomalíasEl IDS monitorea una línea base de actividad normal de la red y emite alertas cuando detecta patrones que difieren significativamente del comportamiento normal. Esto ayuda a identificar ataques desconocidos o nuevos.

Análisis de protocolo:IDS analiza el uso de los protocolos de red y detecta comportamientos que no se ajustan a los protocolos estándar, identificando así posibles ataques.

Tipos de IDS

Dependiendo de dónde se implementen, los IDS se pueden dividir en dos tipos principales:

Identificadores de red (NIDS)Se implementa en una red para monitorear todo el tráfico que fluye a través de ella. Puede detectar ataques tanto a la capa de red como a la de transporte.

Identificadores de host (HIDS)Se implementa en un único host para supervisar la actividad del sistema en dicho host. Se centra más en detectar ataques a nivel de host, como malware y comportamiento anormal del usuario.

¿Qué es IPS (Sistema de prevención de intrusiones)?

Definición de IPS

Los sistemas de prevención de intrusiones (IPS) son herramientas de seguridad que toman medidas proactivas para detener o defenderse de posibles ataques tras detectarlos. A diferencia de los IDS, los IPS no solo son una herramienta de monitorización y alerta, sino que también pueden intervenir activamente y prevenir posibles amenazas.

Cómo funciona IPS

IPS protege el sistema bloqueando activamente el tráfico malicioso que circula por la red. Su principio de funcionamiento principal incluye:

Bloqueo del tráfico de ataqueCuando IPS detecta tráfico potencialmente atacante, puede tomar medidas inmediatas para evitar que este ingrese a la red. Esto ayuda a prevenir la propagación del ataque.

Restablecer el estado de la conexión:IPS puede restablecer el estado de conexión asociado con un ataque potencial, obligando al atacante a restablecer la conexión y así interrumpir el ataque.

Modificar las reglas del firewall:IPS puede modificar dinámicamente las reglas del firewall para bloquear o permitir tipos específicos de tráfico para adaptarse a situaciones de amenaza en tiempo real.

Tipos de IPS

Al igual que los IDS, los IPS se pueden dividir en dos tipos principales:

IPS de red (NIPS)Se implementa en una red para monitorear y defenderse de ataques en toda la red. Puede defenderse de ataques a la capa de red y a la capa de transporte.

Sistema de información de salud del host (HIPS):Se implementa en un solo host para proporcionar defensas más precisas, se utiliza principalmente para protegerse contra ataques a nivel de host, como malware y exploits.

¿Cuál es la diferencia entre un sistema de detección de intrusiones (IDS) y un sistema de prevención de intrusiones (IPS)?

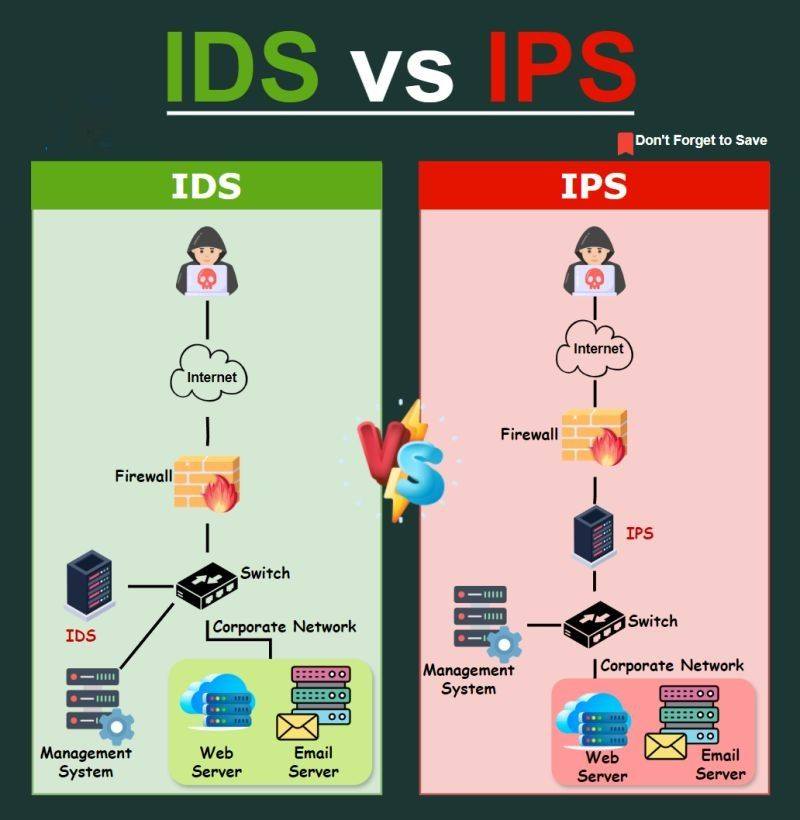

Diferentes formas de trabajar

IDS es un sistema de monitoreo pasivo, utilizado principalmente para detección y alarma. Por el contrario, IPS es proactivo y capaz de tomar medidas para defenderse de posibles ataques.

Comparación de riesgos y efectos

Debido a la naturaleza pasiva del IDS, puede fallar o generar falsos positivos, mientras que la defensa activa del IPS puede generar fuego amigo. Es necesario equilibrar el riesgo y la eficacia al utilizar ambos sistemas.

Diferencias de implementación y configuración

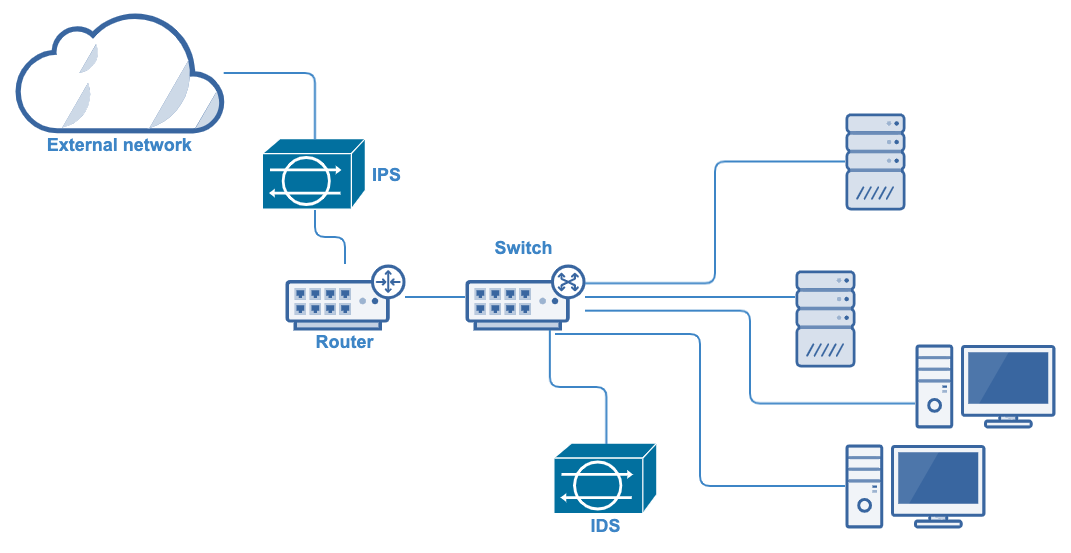

Los sistemas IDS suelen ser flexibles y pueden implementarse en diferentes ubicaciones de la red. En cambio, la implementación y configuración de IPS requiere una planificación más cuidadosa para evitar interferencias con el tráfico normal.

Aplicación integrada de IDS e IPS

IDS e IPS se complementan: el IDS monitorea y emite alertas, y el IPS toma medidas defensivas proactivas cuando es necesario. Su combinación puede formar una línea de defensa de seguridad de red más completa.

Es fundamental actualizar periódicamente las reglas, firmas e inteligencia de amenazas de los sistemas de detección de intrusos (IDS) e inteligencia de amenazas (IPS). Las ciberamenazas evolucionan constantemente, y las actualizaciones oportunas pueden mejorar la capacidad del sistema para identificar nuevas amenazas.

Es fundamental adaptar las reglas de IDS e IPS al entorno de red específico y a los requisitos de la organización. Al personalizar las reglas, se puede mejorar la precisión del sistema y reducir los falsos positivos y las lesiones amistosas.

Los sistemas IDS e IPS deben poder responder a amenazas potenciales en tiempo real. Una respuesta rápida y precisa ayuda a disuadir a los atacantes de causar más daños en la red.

El monitoreo continuo del tráfico de la red y la comprensión de los patrones de tráfico normales pueden ayudar a mejorar la capacidad de detección de anomalías del IDS y reducir la posibilidad de falsos positivos.

Encuentra lo correctoBroker de paquetes de redpara trabajar con su IDS (Sistema de Detección de Intrusiones)

Encuentra lo correctoInterruptor de derivación en líneapara trabajar con su IPS (Sistema de prevención de intrusiones)

Hora de publicación: 26 de septiembre de 2024