Garantizar la seguridad de las redes en un entorno de TI en constante evolución y con la continua evolución de los usuarios requiere diversas herramientas sofisticadas para realizar análisis en tiempo real. Su infraestructura de monitorización puede incluir sistemas de monitorización del rendimiento de la red y de las aplicaciones (NPM/APM), registradores de datos y analizadores de red tradicionales, mientras que sus sistemas de defensa utilizan firewalls, sistemas de protección contra intrusiones (IPS), prevención de fugas de datos (DLP), antimalware y otras soluciones.

No importa cuán especializadas sean las herramientas de seguridad y monitoreo, todas tienen dos cosas en común:

• Necesita saber exactamente qué está sucediendo en la red

• Los resultados del análisis se basan únicamente en los datos recibidos

Una encuesta realizada por la Asociación de Gestión Empresarial (EMA) en 2016 reveló que casi el 30 % de los encuestados desconfiaba de que sus herramientas recibieran todos los datos que necesitaban. Esto significa que existen puntos ciegos de monitoreo en la red, lo que en última instancia genera esfuerzos inútiles, costos excesivos y un mayor riesgo de ser atacado por hackers.

La visibilidad requiere evitar inversiones innecesarias y puntos ciegos en la monitorización de la red, lo que requiere recopilar datos relevantes sobre todo lo que ocurre en ella. Los divisores y puertos espejo de los dispositivos de red, también conocidos como puertos SPAN, se convierten en los puntos de acceso utilizados para capturar el tráfico para su análisis.

Esta es una operación relativamente sencilla; el verdadero reto reside en obtener los datos de la red de forma eficiente y llegar a todas las herramientas que los necesitan. Si solo se dispone de unos pocos segmentos de red y relativamente pocas herramientas de análisis, ambos pueden conectarse directamente. Sin embargo, dada la velocidad a la que las redes siguen escalando, aunque sea lógicamente posible, es muy probable que esta conexión uno a uno genere una pesadilla de gestión insoluble.

La EMA informó que el 35 % de las empresas mencionaron la escasez de puertos SPAN y divisores como la principal razón por la que no pudieron supervisar completamente sus segmentos de red. Los puertos en herramientas de análisis de alta gama, como los firewalls, también pueden ser más escasos, por lo que es fundamental no sobrecargar los equipos ni reducir el rendimiento.

¿Por qué necesitas Network Packet Brokers?

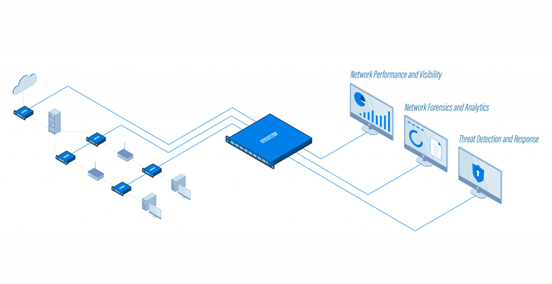

El agente de paquetes de red (NPB) se instala entre los puertos divisores o SPAN utilizados para acceder a los datos de red, así como a las herramientas de seguridad y monitorización. Como su nombre indica, la función básica del agente de paquetes de red es coordinar los datos de los paquetes de red para garantizar que cada herramienta de análisis obtenga con precisión los datos que necesita.

NPB agrega una capa de inteligencia cada vez más crítica que reduce los costos y la complejidad, ayudándole a:

Para obtener datos más completos y precisos para una mejor toma de decisiones

Se utiliza un agente de paquetes de red con capacidades de filtrado avanzadas para proporcionar datos precisos y efectivos para sus herramientas de análisis de seguridad y monitoreo.

Mayor seguridad

Cuando no se puede detectar una amenaza, es difícil detenerla. NPB está diseñado para garantizar que los firewalls, IPS y otros sistemas de defensa siempre tengan acceso a los datos exactos que necesitan.

Resuelve problemas más rápido

De hecho, la simple identificación del problema representa el 85 % del MTTR. El tiempo de inactividad implica pérdidas económicas, y una mala gestión puede tener un impacto devastador en su negocio.

El filtrado sensible al contexto proporcionado por NPB le ayuda a descubrir y determinar la causa raíz de los problemas más rápidamente al introducir inteligencia de aplicaciones avanzada.

Aumentar la iniciativa

Los metadatos proporcionados por NPB inteligente a través de NetFlow también facilitan el acceso a datos empíricos para gestionar el uso del ancho de banda, las tendencias y el crecimiento para solucionar el problema de raíz.

Mejor retorno de la inversión

Smart NPB no solo agrega el tráfico de puntos de monitoreo como switches, sino que también filtra y recopila datos para mejorar el uso y la productividad de las herramientas de seguridad y monitoreo. Al gestionar únicamente el tráfico relevante, podemos mejorar el rendimiento de las herramientas, reducir la congestión, minimizar los falsos positivos y lograr una mayor cobertura de seguridad con menos dispositivos.

Cinco formas de mejorar el ROI con Network Packet Brokers:

• Solución de problemas más rápida

• Detectar vulnerabilidades más rápidamente

• Reducir la carga de las herramientas de seguridad

• Prolongar la vida útil de las herramientas de monitoreo durante las actualizaciones

• Simplificar el cumplimiento

¿Qué puede hacer exactamente el NPB?

Agregar, filtrar y entregar datos parece sencillo en teoría. Pero en realidad, un NPB inteligente puede realizar funciones muy complejas, lo que se traduce en mejoras exponenciales en eficiencia y seguridad.

El balanceo de carga de tráfico es una de las funciones. Por ejemplo, si actualiza la red de su centro de datos de 1 Gbps a 10 Gbps, 40 Gbps o superior, el NPB puede reducir la velocidad para asignar el tráfico de alta velocidad a un conjunto existente de herramientas de monitoreo analítico de baja velocidad de 1G o 2G. Esto no solo amplía el valor de su inversión actual en monitoreo, sino que también evita costosas actualizaciones al migrar el sistema de TI.

Otras funciones potentes realizadas por NPB incluyen:

Los paquetes de datos redundantes se deduplican

Las herramientas de análisis y seguridad permiten la recepción de una gran cantidad de paquetes duplicados reenviados desde múltiples divisores. NPB puede eliminar la duplicación para evitar que las herramientas desperdicien potencia de procesamiento al procesar datos redundantes.

Descifrado SSL

El cifrado de capa de sockets seguros (SSL) es la técnica estándar para enviar información privada de forma segura. Sin embargo, los hackers también pueden ocultar ciberamenazas maliciosas en paquetes cifrados.

Para examinar estos datos es necesario descifrarlos, pero descomponer el código requiere una gran capacidad de procesamiento. Los principales intermediarios de paquetes de red pueden delegar el descifrado a las herramientas de seguridad para garantizar la visibilidad general y reducir la carga de recursos costosos.

Enmascaramiento de datos

El descifrado SSL permite que los datos sean visibles para cualquier persona con acceso a herramientas de seguridad y monitoreo. El NPB puede bloquear números de tarjetas de crédito o de la Seguridad Social, información médica protegida (PHI) u otra información personal identificable (PII) sensible antes de compartirla, para que no se divulgue a la herramienta ni a sus administradores.

Despojado de encabezados

NPB puede eliminar encabezados como VLAN, VXLAN y L3VPN, de modo que las herramientas que no admiten estos protocolos puedan recibir y procesar paquetes de datos. La visibilidad contextual ayuda a detectar aplicaciones maliciosas que se ejecutan en la red y las huellas que dejan los atacantes al operar en el sistema y la red.

Inteligencia de aplicaciones y amenazas

La detección temprana de vulnerabilidades reduce la pérdida de información confidencial y, en última instancia, los costos asociados. La visibilidad contextual que proporciona NPB permite descubrir indicadores de intrusión (IOC), identificar la geolocalización de vectores de ataque y combatir amenazas criptográficas.

La inteligencia de aplicaciones se extiende más allá de las capas 2 a 4 (modelo OSI) de datos de paquetes hasta la capa 7 (capa de aplicación). Se pueden crear y exportar datos completos sobre el comportamiento y la ubicación de usuarios y aplicaciones para prevenir ataques a la capa de aplicación donde código malicioso se hace pasar por datos normales y solicitudes válidas de clientes.

La visibilidad sensible al contexto ayuda a descubrir las aplicaciones maliciosas que se ejecutan en su red y las huellas dejadas por los atacantes mientras trabajan a través de su sistema y red.

Monitoreo de aplicaciones

La visibilidad de la percepción de las aplicaciones también tiene un profundo impacto en el rendimiento y la gestión. Quizás quiera saber cuándo los empleados utilizaron servicios en la nube como Dropbox o el correo electrónico web para eludir las políticas de seguridad y transferir archivos de la empresa, o cuándo exempleados intentaron acceder a archivos mediante servicios de almacenamiento personal en la nube.

Los beneficios del NPB

• Fácil de usar y administrar

• Inteligencia para eliminar cargas del equipo

• Sin pérdida de paquetes: ejecuta funciones avanzadas

• 100% confiabilidad

• Arquitectura de alto rendimiento

Hora de publicación: 20 de enero de 2025