Introducción

El tráfico de red es el número total de paquetes que pasan por el enlace de red en la unidad de tiempo, y constituye el índice básico para medir la carga de la red y el rendimiento del reenvío. La monitorización del tráfico de red consiste en capturar los datos generales de los paquetes de transmisión de la red y sus estadísticas, mientras que la captura de datos de tráfico de red consiste en capturar los paquetes de datos IP de la red.

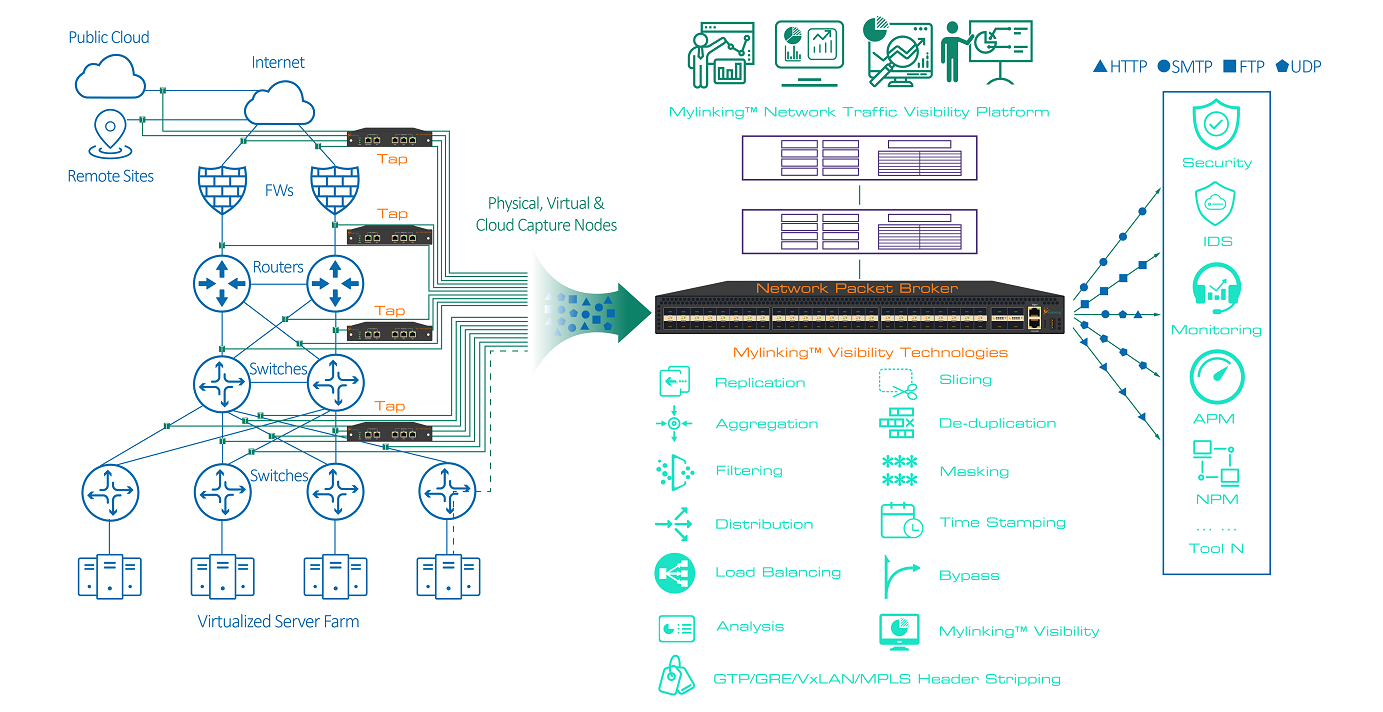

Con la expansión de la escala de la red Q del centro de datos, el sistema de aplicaciones es cada vez más abundante, la estructura de la red es cada vez más compleja, los servicios de red en los requisitos de recursos de red son cada vez mayores, las amenazas a la seguridad de la red son cada vez mayores, la operación y el mantenimiento de los requisitos refinados continúan mejorando, la recopilación y el análisis del tráfico de red se han convertido en un medio de análisis indispensable para la infraestructura del centro de datos. A través del análisis profundo del tráfico de red, los administradores de red pueden acelerar la localización de fallas, analizar los datos de las aplicaciones, optimizar la estructura de la red, el rendimiento del sistema y el control de seguridad de forma más intuitiva, y acelerar la localización de fallas. La recopilación de tráfico de red es la base del sistema de análisis de tráfico. Una red de captura de tráfico integral, razonable y efectiva es útil para mejorar la eficiencia de la captura, el filtrado y el análisis del tráfico de red, satisfacer las necesidades de análisis de tráfico desde diferentes ángulos, optimizar los indicadores de rendimiento de la red y del negocio, y mejorar la experiencia y la satisfacción del usuario.

Es muy importante estudiar los métodos y herramientas de captura de tráfico de red para comprender y utilizar eficazmente la red, monitorear y analizarla con precisión.

El valor de la recopilación/captura de tráfico de red

Para la operación y el mantenimiento del centro de datos, a través del establecimiento de una plataforma unificada de captura de tráfico de red, combinada con la plataforma de monitoreo y análisis, se puede mejorar en gran medida el nivel de gestión de operación y mantenimiento y de gestión de continuidad del negocio.

1. Proporcionar una fuente de datos de monitoreo y análisis: El tráfico de la interacción comercial en la infraestructura de red obtenido mediante la captura del tráfico de red puede proporcionar la fuente de datos requerida para el monitoreo de red, monitoreo de seguridad, big data, análisis del comportamiento del cliente, análisis y optimización de requisitos de estrategia de acceso, todo tipo de plataformas de análisis visual, así como análisis de costos, expansión y migración de aplicaciones.

2. Capacidad de trazabilidad completa a prueba de fallas: a través de la captura de tráfico de red, puede realizar análisis retrospectivos y diagnóstico de fallas de datos históricos, brindar soporte de datos históricos para departamentos de desarrollo, aplicaciones y negocios, y resolver por completo el problema de la captura de evidencia difícil, baja eficiencia e incluso negación.

3. Mejorar la eficiencia en la gestión de fallos. Al proporcionar una fuente de datos unificada para la monitorización de redes, aplicaciones, seguridad y otras plataformas, se puede eliminar la inconsistencia y asimetría de la información recopilada por las plataformas de monitorización originales, mejorar la eficiencia en la gestión de todo tipo de emergencias, localizar rápidamente el problema, reanudar las operaciones y mejorar la continuidad del negocio.

Clasificación de la recopilación/captura de tráfico de red

La captura de tráfico de red consiste principalmente en monitorear y analizar las características y los cambios del flujo de datos de la red informática para comprender las características del tráfico de toda la red. Según las diferentes fuentes de tráfico, este se divide en tráfico de puerto de nodo de red, tráfico IP de extremo a extremo, tráfico de servicios específicos y tráfico de datos de servicio completo del usuario.

1. Tráfico del puerto del nodo de red

El tráfico del puerto del nodo de red se refiere a las estadísticas de información de los paquetes entrantes y salientes en el puerto del dispositivo del nodo de red. Incluye el número de paquetes de datos, el número de bytes, la distribución del tamaño de los paquetes, la pérdida de paquetes y otra información estadística no relacionada con el aprendizaje.

2. Tráfico IP de extremo a extremo

El tráfico IP de extremo a extremo se refiere a la capa de red desde un origen hasta un destino. Estadísticas de paquetes P. En comparación con el tráfico del puerto del nodo de red, el tráfico IP de extremo a extremo contiene información más completa. Mediante su análisis, podemos conocer la red de destino a la que acceden los usuarios, lo cual constituye una base importante para el análisis, la planificación, el diseño y la optimización de la red.

3. Tráfico de la capa de servicio

El tráfico de la capa de servicio contiene información sobre los puertos de la cuarta capa (capa TCP diaria), además del tráfico IP de extremo a extremo. Obviamente, contiene información sobre los tipos de servicios de aplicación que pueden utilizarse para un análisis más detallado.

4. Tráfico completo de datos comerciales del usuario

El tráfico completo de datos de servicio del usuario es muy eficaz para el análisis de seguridad, rendimiento y otros aspectos. Capturar todos los datos de servicio del usuario requiere una capacidad de captura excepcional y una velocidad y capacidad de almacenamiento en disco duro excepcionales. Por ejemplo, capturar los paquetes de datos entrantes de hackers puede prevenir ciertos delitos u obtener evidencia importante.

Método común de recopilación/captura de tráfico de red

Según las características y los métodos de procesamiento de la captura de tráfico de red, la captura de tráfico se puede dividir en las siguientes categorías: recopilación parcial y recopilación completa, recopilación activa y recopilación pasiva, recopilación centralizada y recopilación distribuida, recopilación de hardware y recopilación de software, etc. Con el desarrollo de la recopilación de tráfico, se han producido algunos métodos de recopilación de tráfico eficientes y prácticos basados en las ideas de clasificación anteriores.

La tecnología de recopilación de tráfico de red incluye principalmente la tecnología de monitoreo basada en espejo de tráfico, la tecnología de monitoreo basada en captura de paquetes en tiempo real, la tecnología de monitoreo basada en SNMP/RMON y la tecnología de monitoreo basada en protocolos de análisis de tráfico de red como NetiowsFlow. Entre estas, la tecnología de monitoreo basada en espejo de tráfico incluye el método TAP virtual y el método distribuido basado en sondas de hardware.

1. Basado en la monitorización del espejo de tráfico

El principio de la tecnología de monitorización del tráfico de red basada en espejo completo consiste en obtener copias e imágenes del tráfico de red sin pérdidas a través del puerto espejo de equipos de red, como conmutadores o equipos adicionales, como divisores ópticos y sondas de red. La monitorización de toda la red debe adoptar un esquema distribuido: se implementa una sonda en cada enlace y se recopilan los datos de todas ellas a través del servidor y la base de datos en segundo plano, para luego realizar análisis de tráfico y generar informes a largo plazo de toda la red. En comparación con otros métodos de recogida de tráfico, la característica más importante de la recogida de imágenes de tráfico es que proporciona información completa de la capa de aplicación.

2. Basado en la monitorización de captura de paquetes en tiempo real

Basado en la tecnología de análisis de captura de paquetes en tiempo real, proporciona principalmente un análisis detallado de datos desde la capa física hasta la capa de aplicación, centrándose en el análisis de protocolos. Captura los paquetes de interfaz rápidamente para su análisis y se utiliza a menudo para diagnosticar y solucionar rápidamente el rendimiento y las fallas de la red. Presenta las siguientes deficiencias: no puede capturar paquetes con mucho tráfico durante un tiempo prolongado, ni analizar la tendencia del tráfico de los usuarios.

3. Tecnología de monitoreo basada en SNMP/RMON

La monitorización de tráfico basada en el protocolo SNMP/RMON recopila variables relacionadas con equipos específicos e información de tráfico a través de la MIB del dispositivo de red. Estas variables incluyen: número de bytes de entrada, número de paquetes de entrada no broadcast, número de paquetes de entrada broadcast, número de paquetes de entrada descartados, número de paquetes de entrada con errores, número de paquetes de entrada con protocolo desconocido, número de paquetes de salida, número de paquetes de salida no broadcast, número de paquetes de salida broadcast, número de paquetes de salida descartados, número de paquetes de salida con errores, etc. Dado que la mayoría de los routers ahora son compatibles con el estándar SNMP, la ventaja de este método es que no se requieren equipos adicionales de adquisición de datos. Sin embargo, solo incluye la información más básica, como el número de bytes y el número de paquetes, lo que no es adecuado para la monitorización de tráfico compleja.

4. Tecnología de monitorización de tráfico basada en Netflow

Gracias a la monitorización de tráfico de Nethow, la información de tráfico proporcionada se amplía al número de bytes y paquetes según las estadísticas de quíntuples (dirección IP de origen, dirección IP de destino, puerto de origen, puerto de destino, número de protocolo), lo que permite distinguir el flujo en cada canal lógico. Este método de monitorización ofrece una alta eficiencia en la recopilación de información, pero no permite analizar la información de la capa física ni de la capa de enlace de datos, por lo que requiere un consumo considerable de recursos de enrutamiento. Normalmente, requiere la conexión de un módulo de función independiente al equipo de red.

Hora de publicación: 17 de octubre de 2024