En los entornos de red complejos, de alta velocidad y a menudo cifrados de la actualidad, lograr una visibilidad integral es fundamental para la seguridad, la supervisión del rendimiento y el cumplimiento.Corredores de paquetes de red (NPB)Han evolucionado desde simples agregadores TAP hasta plataformas inteligentes y sofisticadas, esenciales para gestionar el flujo de datos de tráfico y garantizar el funcionamiento eficaz de las herramientas de monitorización y seguridad. A continuación, se detallan sus principales escenarios de aplicación y soluciones:

Problema central que los NPB resuelven:

Las redes modernas generan volúmenes masivos de tráfico. Conectar herramientas críticas de seguridad y monitorización (IDS/IPS, NPM/APM, DLP, análisis forense) directamente a los enlaces de red (mediante puertos SPAN o TAP) resulta ineficiente y, a menudo, inviable debido a:

1. Sobrecarga de herramientas: las herramientas se ven inundadas de tráfico irrelevante, perdiendo paquetes y pasando por alto amenazas.

2. Ineficiencia de las herramientas: las herramientas desperdician recursos procesando datos duplicados o innecesarios.

3. Topología compleja: Las redes distribuidas (centros de datos, nube, sucursales) hacen que la supervisión centralizada sea un desafío.

4. Puntos ciegos del cifrado: las herramientas no pueden inspeccionar el tráfico cifrado (SSL/TLS) sin descifrado.

5. Recursos SPAN limitados: los puertos SPAN consumen recursos del conmutador y a menudo no pueden manejar tráfico de velocidad de línea completa.

Solución NPB: Mediación de tráfico inteligente

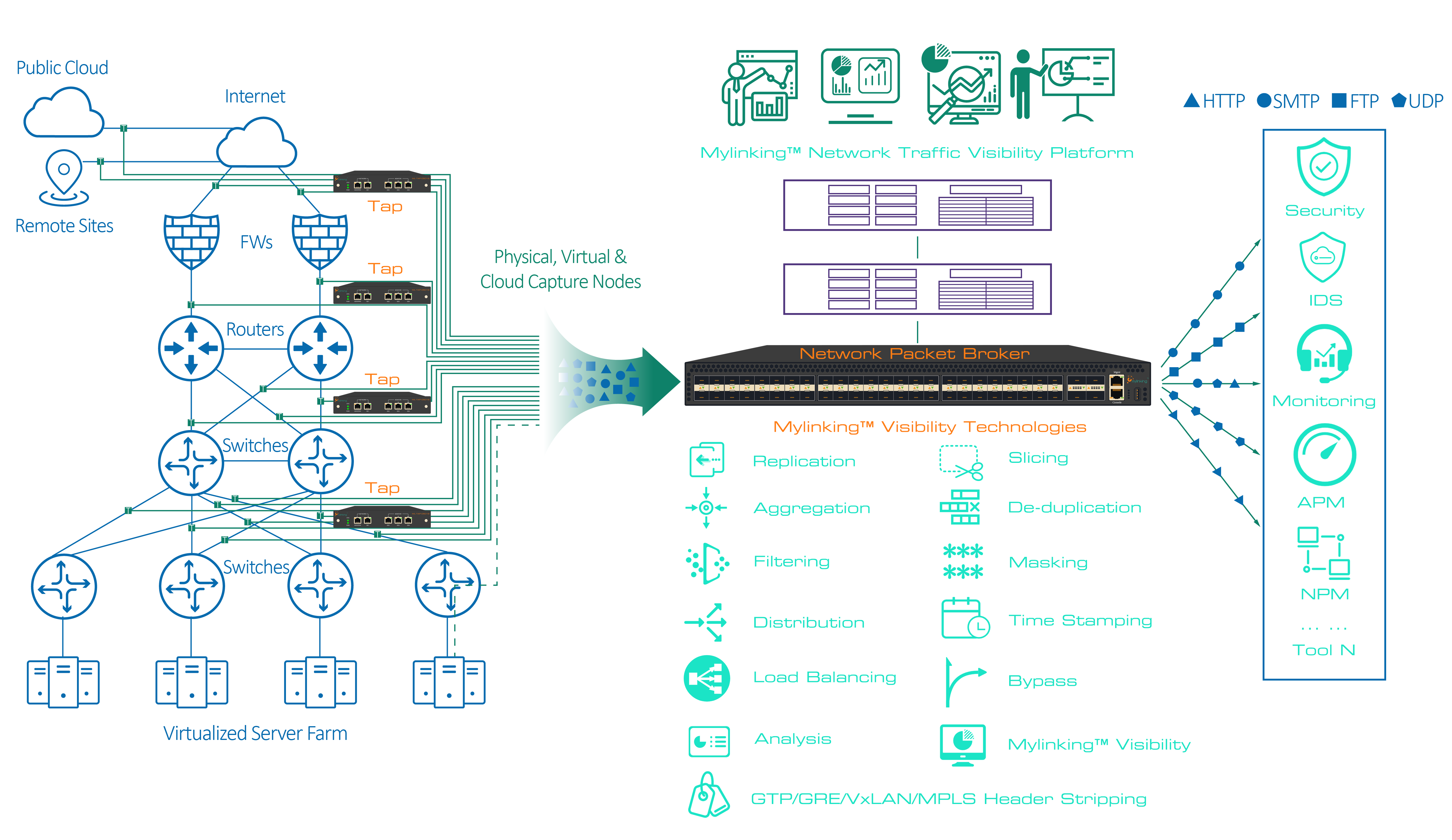

Los NPB se ubican entre los puertos TAP/SPAN de la red y las herramientas de monitoreo/seguridad. Actúan como "guardianes de tráfico" inteligentes, realizando:

1. Agregación: combine el tráfico de múltiples enlaces (físicos, virtuales) en feeds consolidados.

2. Filtrado: reenvía selectivamente sólo el tráfico relevante a herramientas específicas según criterios (IP/MAC, VLAN, protocolo, puerto, aplicación).

3. Equilibrio de carga: distribuya los flujos de tráfico de manera uniforme entre múltiples instancias de la misma herramienta (por ejemplo, sensores IDS agrupados) para lograr escalabilidad y resiliencia.

4. Desduplicación: elimina copias idénticas de paquetes capturados en enlaces redundantes.

5. Segmentación de paquetes: trunca paquetes (eliminando la carga útil) mientras conserva los encabezados, lo que reduce el ancho de banda para las herramientas que solo necesitan metadatos.

6. Descifrado SSL/TLS: finalizar sesiones cifradas (mediante claves), presentar tráfico de texto sin cifrar a las herramientas de inspección y luego volver a cifrar.

7. Replicación/Multidifusión: envía el mismo flujo de tráfico a múltiples herramientas simultáneamente.

8. Procesamiento avanzado: extracción de metadatos, generación de flujo, sellado de tiempo, enmascaramiento de datos confidenciales (por ejemplo, PII).

Encuentre aquí para saber más sobre este modelo:

Mylinking™ Broker de paquetes de red (NPB) ML-NPB-3440L

16 conectores RJ45 de 10/100/1000 M, 16 conectores SFP+ de 1/10 GE, 1 conector QSFP de 40 G y 1 conector QSFP28 de 40 G/100 G, máx. 320 Gbps

Escenarios de aplicación y soluciones detalladas:

1. Mejora de la monitorización de la seguridad (IDS/IPS, NGFW, inteligencia sobre amenazas):

○ Escenario: Las herramientas de seguridad se ven saturadas por el alto volumen de tráfico este-oeste en el centro de datos, lo que impide el paso de paquetes y no detecta amenazas de movimiento lateral. El tráfico cifrado oculta cargas maliciosas.

○ Solución NPB:Tráfico agregado de enlaces críticos dentro del DC.

* Aplicar filtros granulares para enviar solo segmentos de tráfico sospechosos (por ejemplo, puertos no estándar, subredes específicas) al IDS.

* Equilibrio de carga en un clúster de sensores IDS.

* Realice el descifrado SSL/TLS y envíe tráfico de texto sin formato a la plataforma IDS/Threat Intel para una inspección profunda.

* Desduplicar el tráfico de rutas redundantes.Resultado:Mayor tasa de detección de amenazas, reducción de falsos negativos, utilización optimizada de recursos IDS.

2. Optimización de la monitorización del rendimiento (NPM/APM):

○ Escenario: Las herramientas de Monitoreo del Rendimiento de Red tienen dificultades para correlacionar datos de cientos de enlaces dispersos (WAN, sucursales, nube). La captura completa de paquetes para APM es demasiado costosa y consume demasiado ancho de banda.

○ Solución NPB:

* Agregue tráfico desde TAP/SPAN dispersos geográficamente en una estructura NPB centralizada.

* Filtrar el tráfico para enviar solo flujos específicos de la aplicación (por ejemplo, VoIP, SaaS crítico) a las herramientas de APM.

* Utilice la segmentación de paquetes para herramientas NPM que necesitan principalmente datos de sincronización de flujo/transacción (encabezados), lo que reduce drásticamente el consumo de ancho de banda.

* Replique flujos de métricas de rendimiento clave en herramientas NPM y APM.Resultado:Vista holística y correlacionada del rendimiento, costos de herramientas reducidos, sobrecarga de ancho de banda minimizada.

3. Visibilidad de la nube (pública/privada/híbrida):

○ Escenario: Falta de acceso TAP nativo en nubes públicas (AWS, Azure, GCP). Dificultad para capturar y dirigir el tráfico de máquinas virtuales/contenedores a las herramientas de seguridad y monitorización.

○ Solución NPB:

* Implementar NPB virtuales (vNPB) dentro del entorno de nube.

* Los vNPB aprovechan el tráfico del conmutador virtual (por ejemplo, a través de ERSPAN, duplicación de tráfico de VPC).

* Filtrar, agregar y equilibrar la carga del tráfico de la nube de Este a Oeste y de Norte a Sur.

* Tunelizar de forma segura el tráfico relevante hacia los NPB físicos locales o hacia herramientas de monitoreo basadas en la nube.

* Integración con servicios de visibilidad nativos de la nube.Resultado:Postura de seguridad consistente y monitoreo del rendimiento en entornos híbridos, superando las limitaciones de visibilidad de la nube.

4. Prevención de pérdida de datos (DLP) y cumplimiento:

○ Escenario: Las herramientas DLP necesitan inspeccionar el tráfico saliente en busca de datos confidenciales (PII, PCI), pero se ven inundadas de tráfico interno irrelevante. El cumplimiento normativo requiere la monitorización de flujos de datos regulados específicos.

○ Solución NPB:

* Filtrar el tráfico para enviar solo flujos salientes (por ejemplo, destinados a Internet o socios específicos) al motor DLP.

* Aplicar inspección profunda de paquetes (DPI) en el NPB para identificar flujos que contengan tipos de datos regulados y priorizarlos para la herramienta DLP.

* Enmascarar datos confidenciales (por ejemplo, números de tarjetas de crédito) dentro de los paquetesantesEnvío a herramientas de monitoreo menos críticas para registro de cumplimiento.Resultado:Operación DLP más eficiente, reducción de falsos positivos, auditoría de cumplimiento optimizada y privacidad de datos mejorada.

5. Análisis forense y resolución de problemas de red:

○ Escenario: Diagnosticar un problema de rendimiento complejo o una brecha de seguridad requiere la captura completa de paquetes (PCAP) desde múltiples puntos a lo largo del tiempo. Activar las capturas manualmente es lento; almacenar todo resulta poco práctico.

○ Solución NPB:

* Los NPB pueden almacenar en búfer el tráfico de forma continua (a velocidad de línea).

* Configure desencadenadores (por ejemplo, condición de error específica, pico de tráfico, alerta de amenaza) en el NPB para capturar automáticamente el tráfico relevante a un dispositivo de captura de paquetes conectado.

* Filtrar previamente el tráfico enviado al dispositivo de captura para almacenar solo lo necesario.

* Replique el flujo de tráfico crítico al dispositivo de captura sin afectar las herramientas de producción.Resultado:Tiempo medio de resolución (MTTR) más rápido para interrupciones o infracciones, capturas forenses específicas y costos de almacenamiento reducidos.

Consideraciones y soluciones de implementación:

○Escalabilidad: Elija NPB con suficiente densidad de puertos y rendimiento (1/10/25/40/100 GbE+) para gestionar el tráfico actual y futuro. Los chasis modulares suelen ofrecer la mejor escalabilidad. Los NPB virtuales escalan elásticamente en la nube.

○Resiliencia: Implemente NPB redundantes (pares de alta disponibilidad) y rutas redundantes a las herramientas. Garantice la sincronización de estados en las configuraciones de alta disponibilidad. Aproveche el balanceo de carga de NPB para la resiliencia de las herramientas.

○Gestión y automatización: Las consolas de gestión centralizadas son cruciales. Busque API (RESTful, NETCONF/YANG) para la integración con plataformas de orquestación (Ansible, Puppet, Chef) y sistemas SIEM/SOAR para cambios dinámicos de políticas basados en alertas.

○Seguridad: Asegure la interfaz de administración de NPB. Controle rigurosamente el acceso. Si se descifra el tráfico, garantice políticas estrictas de gestión de claves y canales seguros para la transferencia de claves. Considere enmascarar los datos confidenciales.

○Integración de herramientas: Asegúrese de que el NPB admita la conectividad de herramientas requerida (interfaces físicas/virtuales, protocolos). Verifique la compatibilidad con los requisitos específicos de la herramienta.

Entonces,Brokers de paquetes de redYa no son lujos opcionales; son componentes fundamentales de la infraestructura para lograr una visibilidad de red práctica en la era moderna. Al agregar, filtrar, equilibrar la carga y procesar el tráfico de forma inteligente, los NPB permiten que las herramientas de seguridad y monitorización funcionen con la máxima eficiencia y eficacia. Eliminan los silos de visibilidad, superan los retos de escalabilidad y cifrado y, en última instancia, proporcionan la claridad necesaria para proteger las redes, garantizar un rendimiento óptimo, cumplir con los requisitos de cumplimiento normativo y resolver problemas rápidamente. Implementar una estrategia sólida de NPB es un paso fundamental para construir una red más observable, segura y resiliente.

Hora de publicación: 07-jul-2025