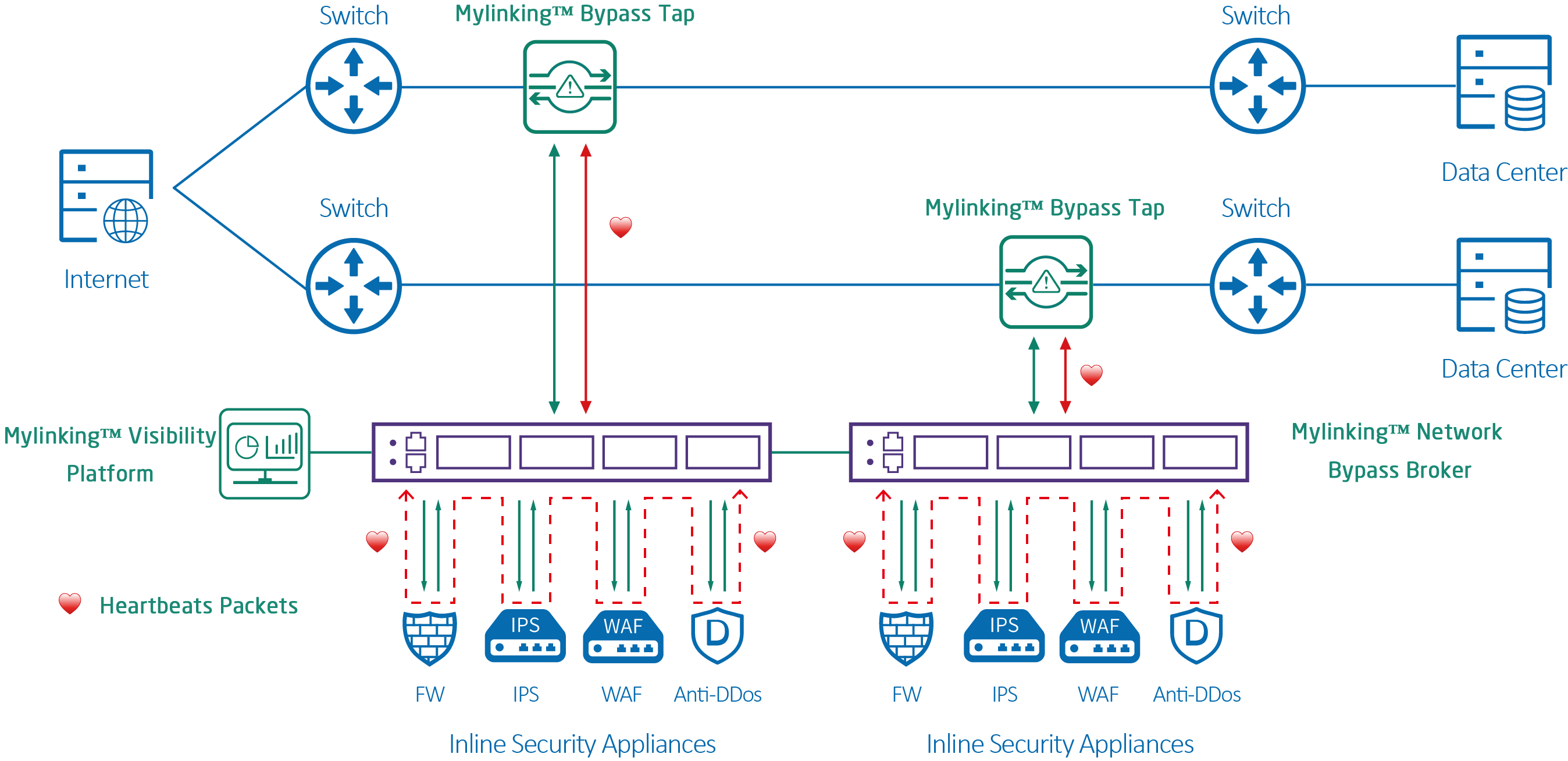

Los TAP Mylinking™ Network Bypass con tecnología Heartbeat brindan seguridad de red en tiempo real sin sacrificar la confiabilidad o disponibilidad de la red.Los TAP Mylinking™ Network Bypass con módulo Bypass 10/40/100G brindan el rendimiento de alta velocidad necesario para conectar herramientas de seguridad y proteger el tráfico de red en tiempo real sin pérdida de paquetes.

Primero, ¿qué es el bypass?

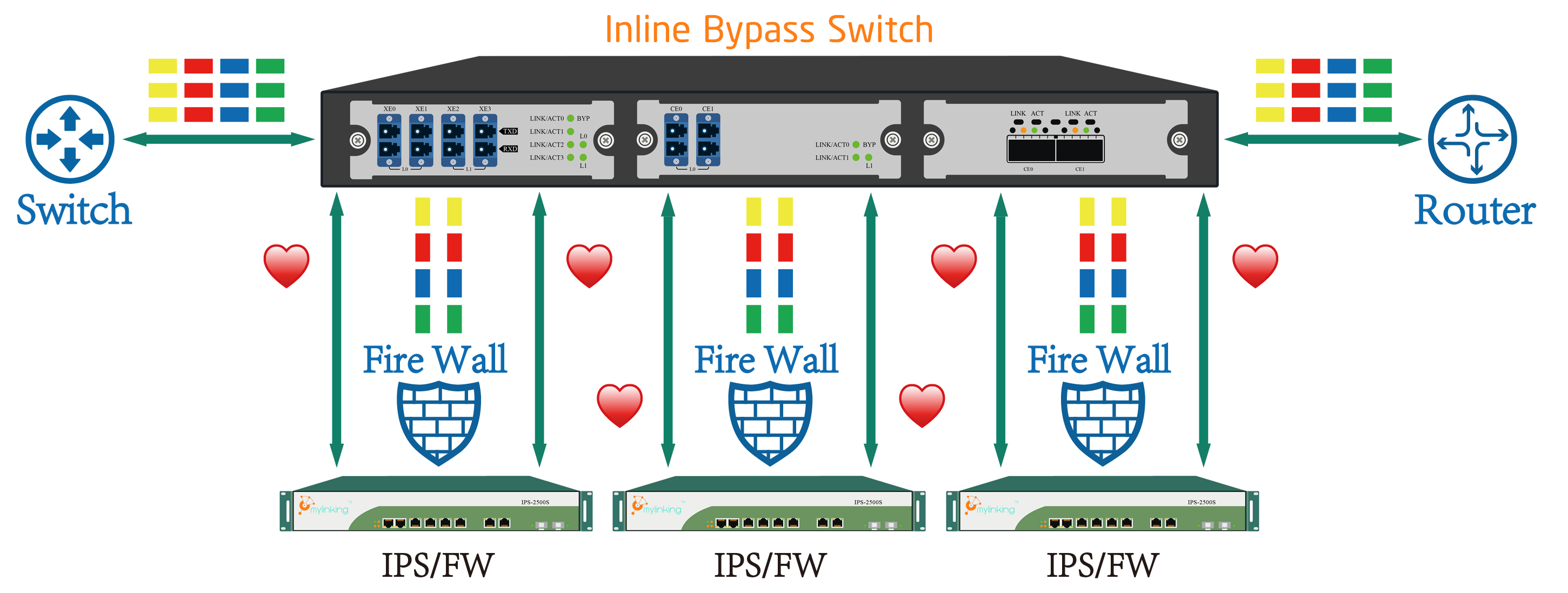

Generalmente, un dispositivo de seguridad de red se utiliza entre dos o más redes, como una Intranet y una red externa.El programa de aplicación en el dispositivo de seguridad de red analiza los paquetes de red para determinar si existen amenazas y luego reenvía los paquetes de acuerdo con ciertas reglas de enrutamiento.Si el dispositivo de seguridad de la red está defectuoso, por ejemplo, después de un corte de energía o una falla, los segmentos de la red conectados al dispositivo perderán contacto entre sí.En este momento, si es necesario conectar cada red entre sí, se debe omitir hacia adelante.

Bypas, como su nombre lo indica, es una función omitida, lo que significa que dos redes pueden enrutarse físicamente directamente a través del sistema del dispositivo de seguridad de red a través de un estado de activación específico (fallo de energía o apagado).Una vez habilitada la omisión, cuando falla el dispositivo de seguridad de la red, la red conectada al dispositivo de omisión puede comunicarse entre sí.En este caso, el dispositivo de derivación no procesa paquetes en la red.

En segundo lugar, la clasificación Bypass se aplica de las siguientes maneras:

El bypass se divide en los siguientes modos: modo de control o modo de disparo

1. Activado por la fuente de alimentación.En este modo, la función Bypass está habilitada cuando el dispositivo no está encendido.Cuando se enciende el dispositivo, el Bypass se apaga inmediatamente.

2. Controlado por GPIO.Después de iniciar sesión en el sistema operativo, puede usar GPIO para operar puertos específicos para controlar el conmutador Bypass.

3, por control de vigilancia.Esta es una extensión del Método 2. Puede utilizar Watchdog para controlar la activación y desactivación del programa GPIO Bypass, a fin de controlar el estado de Bypass.De esta manera, Watchdog puede abrir el Bypass si la plataforma falla.

En aplicaciones prácticas, estos tres estados suelen existir al mismo tiempo, especialmente las dos formas 1 y 2. El método de aplicación general es: cuando el dispositivo está apagado, el bypass está activado.Después de encender el dispositivo, el BIOS puede operar el Bypass.Después de que el BIOS se hace cargo del dispositivo, la derivación sigue activada.El bypass se desactiva para que la aplicación pueda funcionar.Durante todo el proceso de inicio, casi no hay desconexión de la red.

Por último, Análisis del principio de implementación del Bypass.

1. Nivel de hardware

A nivel de hardware, el relé se utiliza principalmente para realizar Bypass.Estos relés están conectados principalmente a cables de señal de cada puerto de red en el puerto de red Bypass.La siguiente figura utiliza un cable de señal para ilustrar el modo de funcionamiento del relé.

Tomemos como ejemplo el disparador de potencia.En caso de fallo de alimentación, el interruptor del relé saltará a 1, es decir, el Rx en el puerto RJ45 de LAN1 se comunica directamente con el RJ45 Tx de LAN2.Cuando el dispositivo esté encendido, el interruptor se conectará a 2. Debe hacerlo a través de una aplicación en este dispositivo.

2. Nivel de software

En la clasificación de Bypass, se analizan GPIO y Watchdog para controlar y activar el Bypass.De hecho, ambos métodos operan el GPIO, y luego el GPIO controla el relé en el hardware para realizar el salto correspondiente.Específicamente, si el GPIO correspondiente está configurado en alto, entonces el relé saltará a la posición 1. Por el contrario, si la copa GPIO está configurada en bajo, el relé saltará a la posición 2.

Para Watchdog Bypass, de hecho, sobre la base del control GPIO anterior, agregue el control Watchdog Bypass.Una vez que el mecanismo de vigilancia entre en vigor, configure la acción para omitir en el BIOS.El sistema habilita la función Watchdog.Después de que Watchdog entre en vigor, se habilita la derivación del puerto de red correspondiente, lo que coloca al dispositivo en estado de derivación.De hecho, el Bypass también está controlado por GPIO.En este caso, Watchdog realiza la escritura de bajo nivel en GPIO y no se requiere programación adicional para escribir GPIO.

La función de derivación de hardware es una función necesaria de los productos de seguridad de red.Cuando el dispositivo se apaga o se interrumpe, los puertos internos y externos se pueden conectar físicamente entre sí para formar un cable de red.De esta manera, el tráfico de datos de los usuarios puede pasar a través del dispositivo sin verse afectado por el estado actual del dispositivo.

Hora de publicación: 06-feb-2023